Mon article précédent portait sur des trucs et astuces de sécurité de base pour sécuriser le serveur Web Apache dans Ubuntu.

Ici, je vais vous montrer quelques trucs et astuces de sécurité avancés pour sécuriser un serveur Web Apache.

Contenu

Sécurisez Apache contre les attaques par détournement de clic

Le détournement de clics est une vulnérabilité de serveur Web bien connue. C’est ce qu’on appelle une « attaque de réparation de l’interface utilisateur ». Il s’agit d’une technique malveillante utilisée par un attaquant pour collecter les clics d’un utilisateur infecté. Le détournement de clics est composé de deux mots : clic et détournement. Cliquer signifie « clics de souris » et Hijacking signifie « forcer un utilisateur à cliquer ». Le détournement de clic consiste à forcer un utilisateur à cliquer sur une page Web sur laquelle le pirate souhaite qu’il clique pour effectuer l’activité malveillante souhaitée.

Pour sécuriser votre serveur Web Apache contre une attaque de détournement de clic, vous devez utiliser « X-FRAME-OPTIONS » pour l’empêcher.

Vous pouvez le faire en éditant le fichier « apache2.conf ».

Ajoutez la ligne suivante dans le répertoire /var/www/html/ :

Enregistrez le fichier et redémarrez Apache.

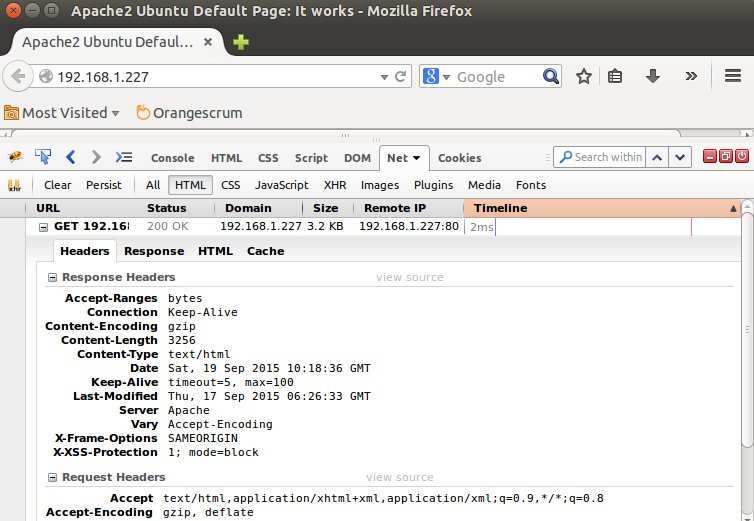

Maintenant, essayez d’ouvrir un navigateur Web pour accéder à votre serveur Web. Vérifiez les en-têtes de réponse HTTP dans Firebug ; vous devriez voir X-Frame-Options comme indiqué dans l’image ci-dessous.

Désactiver Etag

Les Etags, également connus sous le nom de « Entity Tags », sont une vulnérabilité d’Apache. Ils permettent aux utilisateurs distants d’obtenir des informations sensibles telles que le numéro d’inode, les ID de processus enfants et la limite MIME en plusieurs parties à l’aide de l’en-tête Etag. Il est recommandé de désactiver Etag.

Vous pouvez le faire en éditant le fichier « apache2.conf ».

Ajoutez la ligne suivante dans le répertoire /var/www/html/ :

Enregistrez le fichier et redémarrez Apache.

Maintenant, essayez d’ouvrir un navigateur Web pour accéder à votre serveur Web. Vérifiez les en-têtes de réponse HTTP dans Firebug ; vous ne devriez pas voir Etag du tout.

Désactiver l’ancien protocole

L’ancien protocole HTTP (HTTP 1.0) présente une vulnérabilité de sécurité liée aux attaques de détournement de session et de détournement de clic. Il est recommandé de désactiver l’ancien protocole.

Vous pouvez le désactiver à l’aide de la règle « mod_rewrite » en n’autorisant que le protocole HTTP 1.1.

Pour cela, éditez le fichier « apache2.conf ».

Ajoutez la ligne suivante dans le répertoire /var/www/html/ :

Enregistrez le fichier et redémarrez Apache.

Méthodes de requête HTTP

Dans Ubuntu, le protocole HTTP 1.1 prend en charge de nombreuses méthodes de requête telles que « OPTIONS, GET, HEAD, POST, PUT, DELETE, TRACE, CONNECT » qui peuvent ne pas être nécessaires. Il est recommandé d’activer uniquement les méthodes de requête HEAD, POST et GET.

Pour résoudre ce problème, modifiez le fichier de configuration Apache.

Ajoutez la ligne suivante dans le répertoire /var/www/html/ :

Enregistrez le fichier et redémarrez Apache.

Sécurisez Apache contre une attaque XSS

XSS (également connu sous le nom de Cross-site Scripting) est l’une des vulnérabilités de la couche application les plus courantes. Il permet à un attaquant d’exécuter du code sur le serveur Web cible à partir du navigateur Web d’un utilisateur. Les attaquants peuvent attaquer le serveur Web vulnérable XSS en utilisant un script côté navigateur (JavaScript), il est donc recommandé d’activer la protection XSS sur Apache.

Vous pouvez le faire en modifiant le fichier de configuration Apache.

Ajoutez la ligne suivante dans le répertoire /var/www/html/ :

Enregistrez le fichier et redémarrez Apache.

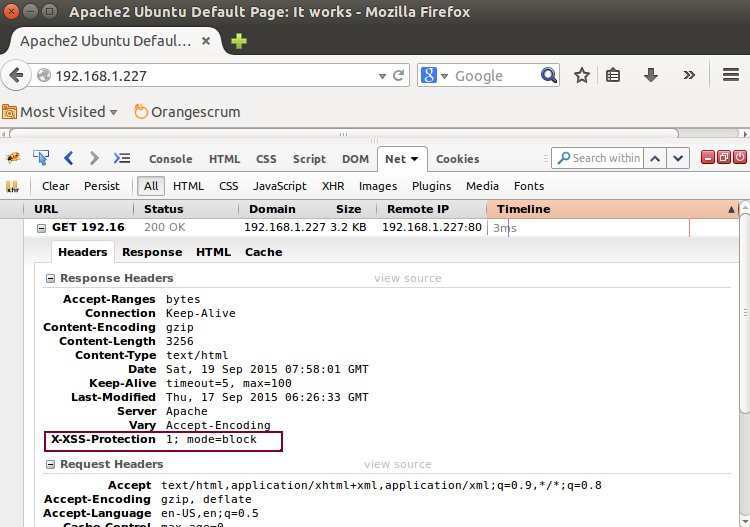

Maintenant, essayez d’ouvrir un navigateur Web pour accéder à votre serveur Web. Vérifiez les en-têtes de réponse HTTP dans Firebug ; vous devriez voir les options de protection X-XSS comme indiqué dans l’image ci-dessous.

Le cookie HTTPOnly est également connu sous le nom de cookie sécurisé utilisé pour transmettre http ou https sur Internet. Il est recommandé d’utiliser « HttpOnly » et « Secure flag » dans un cookie. Cela protégera votre serveur Web Apache des attaques les plus courantes telles que CSS, les attaques de cookies et les injections de cookies.

Pour résoudre ce problème, modifiez le fichier de configuration Apache.

Ajoutez la ligne suivante dans le répertoire /var/www/html/ :

Enregistrez le fichier et redémarrez Apache.

Conclusion

J’espère que vous avez maintenant suffisamment de connaissances pour sécuriser votre serveur Web Apache contre divers types d’attaques. Si vous avez des questions, n’hésitez pas à commenter ci-dessous.

Cet article est-il utile ? Oui Non