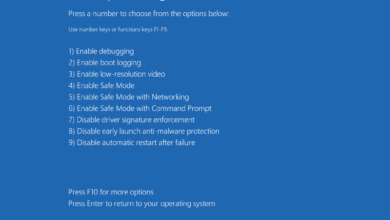

| Liste des commandes de Netstat | |

|---|---|

| Option | Explication |

| netstat | Exécutez la commande netstat seule pour afficher une liste relativement simple de toutes les connexions TCP actives qui, pour chacune d’entre elles, affichera les Adresse IP (votre ordinateur), l’adresse IP étrangère (l’autre ordinateur ou dispositif de réseau), avec leurs numéros de port respectifs, ainsi que l’état TCP. |

| -a | Ce commutateur affiche les connexions TCP actives, les connexions TCP avec l’état d’écoute, ainsi que les ports UDP qui sont écoutés. |

| -b | Ce changement de netstat est très similaire à la -o ci-dessous, mais au lieu d’afficher le PID, il affichera le nom réel du fichier du processus. En utilisant -b sur -o peut sembler vous épargner une ou deux étapes, mais son utilisation peut parfois prolonger considérablement le temps nécessaire à l’exécution complète de netstat. |

| -e | Utilisez ce commutateur avec la commande netstat pour afficher des statistiques sur votre connexion réseau. Ces données comprennent les octets, les paquets monodiffusion, les paquets non monodiffusion, les rejets, les erreurs et les protocoles inconnus reçus et envoyés depuis l’établissement de la connexion. |

| -f | Le -f forcera la commande netstat à afficher le Nom de domaine pleinement qualifié (FQDN) pour chaque adresse IP étrangère lorsque cela est possible. |

| -n | Utilisez le -n pour empêcher que netstat ne tente de déterminer noms d’hôtes pour les adresses IP étrangères. En fonction de vos connexions réseau actuelles, l’utilisation de ce commutateur pourrait réduire considérablement le temps nécessaire à l’exécution complète de netstat. |

| -o | Une option pratique pour de nombreuses tâches de dépannage, le -o affiche l’identificateur de processus (PID) associé à chaque connexion affichée. Voir l’exemple ci-dessous pour en savoir plus sur l’utilisation de netstat -o. |

| -p | Utilisez le -p passer à l’affichage des connexions ou des statistiques uniquement pour un protocole. Vous ne pouvez pas définir plus d’une protocole à la fois, et vous ne pouvez pas non plus exécuter netstat avec -p sans définir un protocole. |

| protocole | Lorsqu’on spécifie un protocole avec le -p vous pouvez utiliser l’option tcp, udp, tcpv6ou udpv6. Si vous utilisez -s avec -p pour consulter les statistiques par protocole, vous pouvez utiliser icmp, ip, icmpv6ou ipv6 en plus des quatre premiers que j’ai mentionnés. |

| -r | Exécuter netstat avec -r pour afficher le tableau de routage IP. C’est la même chose que d’utiliser la commande de routage pour exécuter impression de l’itinéraire. |

| -s | Le -s peut être utilisée avec la commande netstat pour afficher des statistiques détaillées par protocole. Vous pouvez limiter les statistiques affichées à un protocole particulier en utilisant l’option -set en précisant que protocolemais assurez-vous d’utiliser -s avant -p protocole lorsqu’on utilise les interrupteurs ensemble. |

| -t | Utilisez le -t pour afficher l’état actuel de déchargement de la cheminée TCP au lieu de l’état TCP généralement affiché. |

| -x | Utilisez le -x option permettant de montrer tous les auditeurs, connexions et terminaux partagés de NetworkDirect. |

| -y | Le -y peut être utilisé pour afficher le modèle de connexion TCP pour toutes les connexions. Vous ne pouvez pas utiliser -y avec toute autre option de netstat. |

| time_interval | C’est le temps, en secondes, que vous souhaitez que la commande netstat soit automatiquement exécutée à nouveau, en s’arrêtant uniquement lorsque vous utilisez Ctrl-C pour mettre fin à la boucle. |

| / ? | Utilisez le aider à changer pour afficher les détails des différentes options de la commande netstat. |

Contenu

Exemples de commandes Netstat

netstat -f

Dans ce premier exemple, nous exécutons netstat pour afficher toutes les connexions TCP actives. Cependant, nous voulons voir les ordinateurs auxquels nous sommes connectés au format FQDN [-f] au lieu d’une simple adresse IP.

Voici un exemple de ce que vous pourriez voir :

Active Connections Proto Local Address Foreign Address State TCP 127.0.0.1:5357 VM-Windows-7:49229 TIME_WAIT TCP 127.0.0.1:49225 VM-Windows-7:12080 TIME_WAIT TCP 192.168.1.14:49194 75.125.212.75:http CLOSE_WAIT TCP 192.168.1.14:49196 a795sm.avast.com:http CLOSE_WAIT TCP 192.168.1.14:49197 a795sm.avast.com:http CLOSE_WAIT TCP 192.168.1.14:49230 TIM-PC:wsd TIME_WAIT TCP 192.168.1.14:49231 TIM-PC:icslap ESTABLISHED TCP 192.168.1.14:49232 TIM-PC:netbios-ssn TIME_WAIT TCP 192.168.1.14:49233 TIM-PC:netbios-ssn TIME_WAIT TCP [::1]:2869 VM-Windows-7:49226 ESTABLISHED TCP [::1]:49226 VM-Windows-7:icslap ESTABLISHED

Comme vous pouvez le voir, il y avait 11 connexions TCP actives au moment où netstat a été exécuté dans cet exemple. Le seul protocole (dans l’exemple Proto ), le TCP est indiqué, ce qui était prévu car nous n’avons pas utilisé -a.

Vous pouvez également voir trois séries d’adresses IP dans le Adresse locale l’adresse IP réelle de 192.168.1.14 et les deux versions IPv4 et IPv6 des adresses de bouclage, ainsi que le port utilisé par chaque connexion. Le site Adresse à l’étranger La colonne « FQDN » (75.125.212.75 n’a pas été résolu pour une raison quelconque) ainsi que ce port.

Enfin, le État indique l’état TCP de cette connexion particulière.

netstat -o

Dans cet exemple, netstat sera exécuté normalement, de sorte qu’il n’affiche que les connexions TCP actives, mais nous voulons également voir l’identificateur de processus correspondant [-o] pour chaque connexion afin que nous puissions déterminer quel programme de l’ordinateur a initié chacune d’entre elles.

Voici ce que l’ordinateur a affiché :

Active Connections Proto Local Address Foreign Address State PID TCP 192.168.1.14:49194 75.125.212.75:http CLOSE_WAIT 2948 TCP 192.168.1.14:49196 a795sm:http CLOSE_WAIT 2948 TCP 192.168.1.14:49197 a795sm:http CLOSE_WAIT 2948

Vous avez probablement remarqué la nouvelle PID colonne. Dans ce cas, les PID sont tous les mêmes, ce qui signifie que le même programme sur l’ordinateur a ouvert ces connexions.

Pour déterminer quel programme est représenté par le PID de 2948 sur l’ordinateur, il vous suffit d’ouvrir le gestionnaire de tâches, de sélectionner le Processus et notez l’onglet Nom de l’image figurant à côté du PID que nous recherchons dans le PID colonne.

En utilisant la commande netstat avec l’option -o peut être très utile pour trouver quel programme utilise une part trop importante de votre bande passante. Elle peut également aider à localiser la destination où un logiciel malveillant, ou même un logiciel légitime, pourrait envoyer des informations sans votre permission.

Bien que cet exemple et l’exemple précédent aient été exécutés sur le même ordinateur, et à une minute d’intervalle seulement, vous pouvez constater que la liste des connexions TCP actives est considérablement différente. En effet, votre ordinateur se connecte et se déconnecte en permanence de divers autres appareils sur votre réseau et sur l’internet.

netstat -0 | findstr 28604

L’exemple ci-dessus est similaire à ce que nous avons déjà examiné, mais au lieu d’afficher toutes les connexions, nous disons à la commande netstat de n’afficher que les connexions qui utilisent un PID spécifique, 28604 dans cet exemple.

Une commande similaire pourrait être utilisée pour filtrer les connexions avec un FERMER_ATTENDRE État, en remplaçant le PID par ÉTABLI.

netstat -s -p tcp -f

Dans cet exemple, nous voulons voir des statistiques spécifiques au protocole [-s] mais pas tous, seulement les statistiques TCP [-p tcp]. Nous voulons également que les adresses étrangères soient affichées au format FQDN [-f].

C’est ce que la commande netstat, comme indiqué ci-dessus, a produit sur l’ordinateur d’exemple :

TCP Statistics for IPv4 Active Opens = 77 Passive Opens = 21 Failed Connection Attempts = 2 Reset Connections = 25 Current Connections = 5 Segments Received = 7313 Segments Sent = 4824 Segments Retransmitted = 5 Active Connections Proto Local Address Foreign Address State TCP 127.0.0.1:2869 VM-Windows-7:49235 TIME_WAIT TCP 127.0.0.1:2869 VM-Windows-7:49238 ESTABLISHED TCP 127.0.0.1:49238 VM-Windows-7:icslap ESTABLISHED TCP 192.168.1.14:49194 75.125.212.75:http CLOSE_WAIT TCP 192.168.1.14:49196 a795sm.avast.com:http CLOSE_WAIT TCP 192.168.1.14:49197 a795sm.avast.com:http CLOSE_WAIT

Comme vous pouvez le voir, diverses statistiques concernant le protocole TCP sont affichées, ainsi que toutes les connexions TCP actives à ce moment.

netstat -e -t 5

Dans ce dernier exemple, la commande netstat est exécutée pour afficher quelques statistiques de base sur l’interface réseau [-e] et pour que ces statistiques soient continuellement mises à jour dans la fenêtre de commande toutes les cinq secondes [-t 5].

Voici ce qui est produit à l’écran :

Interface Statistics Received Sent Bytes 22132338 1846834 Unicast packets 19113 9869 Non-unicast packets 0 0 Discards 0 0 Errors 0 0 Unknown protocols 0 Interface Statistics Received Sent Bytes 22134630 1846834 Unicast packets 19128 9869 Non-unicast packets 0 0 Discards 0 0 Errors 0 0 Unknown protocols 0 ^C

Diverses informations, que vous pouvez voir ici et que nous avons répertoriées dans le -e syntaxe ci-dessus, sont affichés.

La commande netstat n’a été exécutée automatiquement qu’une seule fois de plus, comme le montrent les deux tableaux du résultat. Notez que la commande ^C en bas, indiquant que la commande d’annulation Ctrl+C a été utilisée pour arrêter la ré-exécution de la commande.

Commandes liées à Netstat

La commande netstat est souvent utilisée avec d’autres commandes d’invite de commande liées au réseau comme nslookup, ping, tracert, ipconfig, et autres.

![Qu'est-ce que Svchost.exe ? [Service Host]](https://www.lojiciels.com/wp-content/uploads/2020/09/Quest-ce-que-Svchostexe-Service-Host-220x150.png)