Craignez-vous que votre ordinateur Linux soit infecté par des logiciels malveillants ? Avez-vous déjà vérifié? Alors que les systèmes Linux ont tendance à être moins sensibles aux logiciels malveillants que Windows, ils peuvent toujours être infectés. Souvent, ils sont également moins manifestement compromis.

Il existe une poignée d’excellents outils open source pour vous aider à vérifier si votre système Linux a été victime de logiciels malveillants. Bien qu’aucun logiciel ne soit parfait, ces trois logiciels ont une solide réputation et sont dignes de confiance pour trouver les menaces les plus connues.

Contenu

1. Palourde

ClamAV est un antivirus standard et vous sera probablement le plus familier. Il existe également une version Windows de ClamAV.

Installer ClamAV et ClamTK

ClamAV et son frontal graphique sont emballés séparément. C’est parce que ClamAV peut être exécuté à partir de la ligne de commande sans interface graphique, si vous le souhaitez. Même encore, l’interface graphique ClamTK est plus simple pour la plupart des gens. Voici comment l’installer.

Pour les distributions basées sur Debian et Ubuntu :

Vous pouvez également trouver clamav et clamtk dans le gestionnaire de paquets de votre distribution si vous n’utilisez pas une distribution basée sur Ubuntu.

Une fois les deux programmes installés, vous devez mettre à jour sa base de données de virus. Contrairement à tout le reste avec ClamAV, cela doit être fait en tant que root ou avec sudo.

Il y a une chance que freshclam soit exécuté comme un démon. Pour l’exécuter manuellement, arrêtez le démon avec Systemd. Ensuite, vous pouvez l’exécuter normalement.

Cela prendra un certain temps, alors laissez ClamAV s’occuper des choses.

Exécutez votre analyse

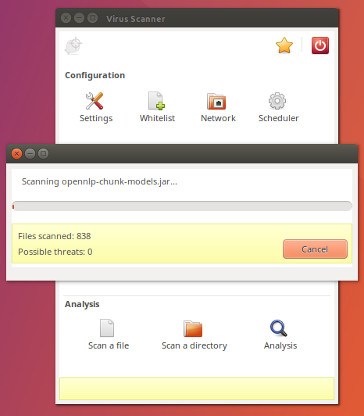

Avant d’exécuter votre analyse, cliquez sur le bouton « Paramètres » et cochez « Analyser les fichiers commençant par un point », « Analyser les fichiers de plus de 20 Mo » et « Analyser les répertoires de manière récursive ».

Retournez au menu principal et cliquez sur « Scanner un répertoire ». Sélectionnez le répertoire que vous souhaitez vérifier. Si vous souhaitez analyser l’ensemble de l’ordinateur, sélectionnez « Système de fichiers ». Vous devrez peut-être réexécuter ClamTK à partir de la ligne de commande avec sudo pour que cela fonctionne.

Une fois l’analyse terminée, ClamTK vous présentera toutes les menaces découvertes et vous permettra de choisir quoi en faire. Les supprimer est évidemment préférable, mais peut déstabiliser le système. Cela revient à un jugement pour vous.

2. Chkrootkit

Le prochain scan à installer est Chkrootkit. Il recherche un type de malware spécifique aux systèmes de type Unix comme Linux et Mac – le rootkit. Comme son nom l’indique, le but des rootkits est d’obtenir un accès root sur le système cible.

Chkrootkit analyse les fichiers système à la recherche de signes de modifications malveillantes et les compare à une base de données de rootkits connus.

Chkrootkit est disponible dans la plupart des référentiels de distribution. Installez-le avec votre gestionnaire de paquets.

Rechercher les rootkits

Celui-ci est très facile à exécuter. Exécutez simplement la commande en tant que root ou avec sudo.

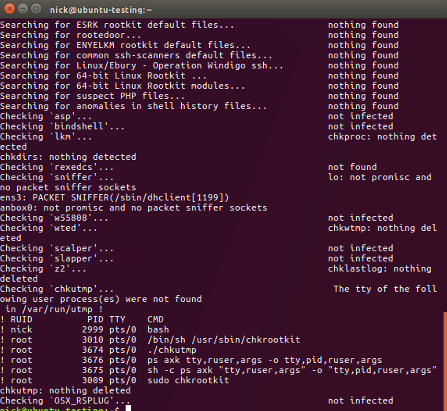

Il dressera très rapidement une liste de rootkits potentiels. Il peut faire une pause pendant un certain temps pendant qu’il parcourt les fichiers. Vous devriez voir « rien trouvé » ou « non infecté » à côté de chacun.

Le programme ne donne pas de rapport final à la fin, alors revenez en arrière et vérifiez manuellement qu’aucun résultat n’est affiché.

Vous pouvez également diriger le programme dans grep et rechercher INFECTED, mais cela n’attrapera pas tout.

Faux positifs connus

Il y a un bug étrange avec Chkrootkit qui rapporte un faux positif pour Linux/Ebury – Operation Windigo. Il s’agit d’un bogue connu de longue date causé par l’introduction d’un indicateur -G dans SSH. Il existe quelques tests manuels que vous pouvez exécuter pour vérifier qu’il s’agit d’un faux positif.

Tout d’abord, exécutez ce qui suit en tant que root.

Cela ne devrait rien donner. Ensuite, vérifiez que le malware n’utilise pas de socket Unix.

Si aucune des deux commandes ne donne de résultat, le système est propre.

Il semble également y avoir un assez nouveau faux positif pour tcpd sur Ubuntu. S’il renvoie un résultat positif sur votre système, approfondissez vos recherches, mais sachez que le résultat peut être incorrect.

Vous pouvez également rencontrer des entrées pour wted. Ceux-ci peuvent être causés par des erreurs de corruption ou de journalisation lors de plantages du système. Utilisez last pour vérifier si les heures correspondent aux redémarrages ou aux plantages. Dans ces cas, les résultats étaient probablement causés par ces événements et non par une activité malveillante.

3. Chasseur de Rk

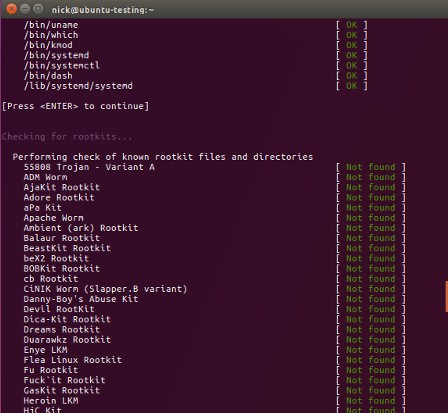

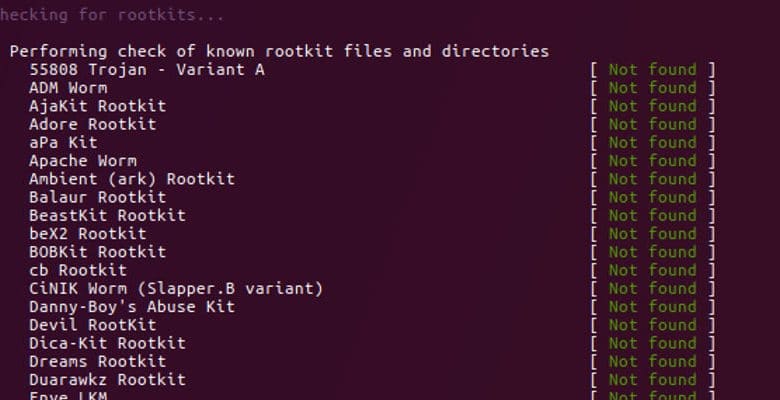

Rkhunter est encore un autre outil pour rechercher des recrues. Il est bon d’exécuter les deux Chkrootkit sur votre système pour vous assurer que rien ne passe entre les mailles du filet et pour vérifier les faux positifs.

Encore une fois, celui-ci devrait être dans les référentiels de votre distribution.

Exécutez votre analyse

Tout d’abord, mettez à jour la base de données de rkhunter.

Ensuite, lancez votre analyse.

Le programme s’arrêtera après chaque section. Vous verrez probablement des avertissements. Beaucoup surviennent en raison de configurations sous-optimales. Une fois l’analyse terminée, il vous dira de jeter un œil à son journal d’activité complet sur /var/log/rkhunter.log. Vous pouvez y voir la raison de chaque avertissement.

Il vous donne également un résumé complet de ses résultats d’analyse.

Pensées de clôture

Espérons que votre système soit propre. Soyez prudent et vérifiez tous les résultats que vous recevez avant de faire quoi que ce soit de drastique.

Si quelque chose ne va pas légitimement, évaluez vos options. Si vous avez un rootkit, sauvegardez vos fichiers et formatez ce lecteur. Il n’y a vraiment pas d’autre moyen.

Gardez ces programmes à jour et analysez-les régulièrement. La sécurité est en constante évolution et les menaces vont et viennent. A vous de rester à jour et vigilant.

Cet article est-il utile ? Oui Non