Meltdown et Spectre sont les vulnérabilités les plus récentes et les plus répandues à montrer leurs vilaines têtes. Ils ont touché presque tous les ordinateurs du monde, et ce n’est pas une exagération. Mais quels sont-ils exactement ?

Les deux sont des défauts fondamentaux dans la façon dont la plupart des processeurs sont conçus. Meltdown affecte principalement les processeurs Intel et certains processeurs ARM (téléphone portable). Spectre, en revanche, affecte presque tous les processeurs. Pour aggraver les choses, il existe deux variantes différentes de Spectre qui jouent sur différents comportements de processeur.

Meltdown et Spectre utilisent tous deux le comportement prévu des processeurs modernes pour accéder aux informations stockées dans la mémoire de l’ordinateur. Ces informations ne devraient être accessibles que par des processus système privilégiés, mais Meltdown et Spectre contournent tous les deux les obstacles à ces informations en y accédant via des canaux établis (le processeur) et en le faisant aux niveaux les plus fondamentaux.

Alors qu’est-ce que cela signifie exactement? En utilisant un exploit Meltdown ou Spectre, un attaquant ou un logiciel malveillant peut espionner d’autres processus en cours d’exécution sur votre système et voler leurs informations. Cela signifie qu’il peut accéder aux mots de passe ou à d’autres informations sensibles qui s’exécutent via d’autres programmes sans les modifier ni installer quoi que ce soit.

Contenu

Faut-il s’inquiéter ?

En ce qui concerne Meltdown et Spectre, vous devriez être inquiet mais pas paniqué. Il n’y a pas encore eu de cas documentés d’utilisation de l’un ou l’autre des exploits. Cela signifie qu’il est encore temps pour les fabricants de logiciels et de matériel de résoudre ces problèmes avant que vous n’ayez réellement à craindre d’être touché par l’un ou l’autre des exploits.

Faites attention, cependant. En ce moment, une course est lancée. Les attaquants chercheront des moyens d’utiliser ces exploits contre des personnes. Dans le même temps, les chercheurs en sécurité et les développeurs de logiciels s’efforcent de diffuser des correctifs au public afin d’atténuer les exploits. Méfiez-vous des nouvelles des deux fronts.

Ce que vous pouvez faire pour empêcher l’effondrement et le spectre sous Linux Ubuntu

Tout d’abord, il n’y a pas grand-chose que vous puissiez faire vous-même, mais regardez et attendez les mises à jour. Heureusement, de nombreuses mises à jour sont déjà disponibles pour Ubuntu. Vous n’avez qu’à les installer.

Noter: la même règle s’applique pour la plupart des distributions Linux. Gardez votre système d’exploitation à jour avec la dernière version, et vous devriez être en sécurité.

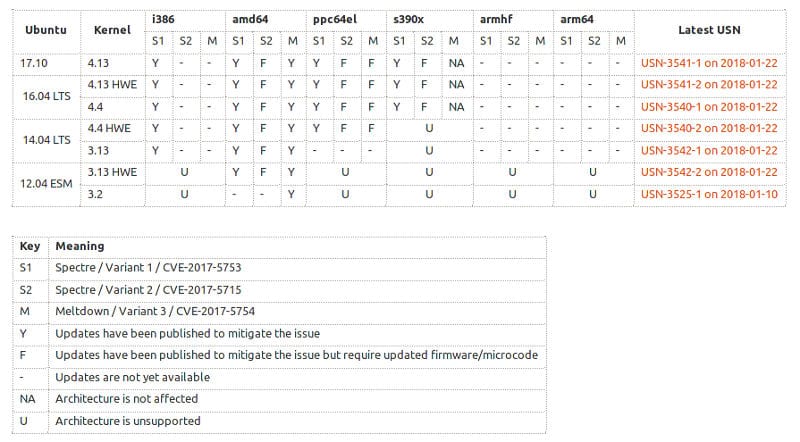

Graines

Les noyaux disponibles pour Ubuntu 16.04, 17.10 et 18.04 ont tous été corrigés contre Meltdown. Si vous utilisez l’une des dernières versions d’Ubuntu, assurez-vous de mettre à jour votre système ou, au moins, vérifiez que vous disposez du dernier noyau disponible. Redémarrez votre système après l’installation du noyau pour vous assurer qu’il est chargé et en cours d’exécution.

Compilateurs

Le correctif pour la deuxième version de Spectre est implémenté via des compilateurs. Les compilateurs peuvent changer la façon dont le logiciel est construit pour atténuer Spectre v2.

CCG

Le correctif pour Spectre v2 a été ajouté à GCC 7.3. Ubuntu ne l’a pas encore ajouté à ses référentiels, et ils ne construisent pas encore leurs packages avec lui non plus. Finalement, les nouvelles versions d’Ubuntu auront des packages construits avec GCC 7.3 ou une version ultérieure. Les versions plus anciennes auront probablement le correctif rétroporté vers une version antérieure de GCC.

Dans les deux cas, vous ne pouvez pas faire grand-chose ici. Faites confiance à Canonical pour remédier rapidement au problème. Si vous créez votre propre logiciel, recherchez GCC 7.3 dans les référentiels ou les nouvelles des correctifs rétroportés.

LLVM

La situation avec LLVM est très similaire à celle avec GCC. Les correctifs ont été implémentés dans la branche LLVM 7 et n’ont même pas encore été publiés. Les développeurs LLVM ont rétroporté les correctifs vers LLVM 6 et LLVM 5. Il y a en fait de bonnes chances que vous ayez déjà les correctifs sur votre système si vous utilisez l’un ou l’autre. Encore une fois, surveillez les mises à jour.

Les navigateurs Web sont également impliqués dans cette équation désordonnée. Spectre peut être exploité via JavaScript. En conséquence, le code sur le Web ouvert peut en fait être utilisé pour attaquer votre système avec Spectre. Cependant, les navigateurs courants sont corrigés pour se protéger de Spectre.

Firefox

Si vous n’utilisez pas déjà la dernière version de Firefox, vous devriez l’être. C’est en fait une énorme amélioration. Plus que cela, Firefox 57.0.4 a été corrigé contre Spectre. Il devrait être disponible par défaut dans les dépôts. Si vous ne parvenez pas à l’installer, récupérez la version générique de Linux sur Mozilla et exécutez-la localement jusqu’à ce qu’elle soit disponible.

Google Chrome

Google a corrigé Chrome 64 contre Spectre. Cela signifie que Google Chrome 64 et Chromium 64 doivent inclure tous les correctifs nécessaires pour atténuer l’exploit. Si vous n’avez pas encore mis à jour votre navigateur, faites-le.

Notes finales

Meltdown et Spectre sont un gros problème, mais des progrès sont en cours. L’un des aspects les plus étonnants de la communauté open source est sa capacité d’adaptation. Les problèmes de sécurité vont et viennent, et ils disparaissent généralement assez rapidement lorsqu’il s’agit de projets open source. Tant que vous maintenez Ubuntu à jour, vous ne devriez pas avoir à vous soucier des effets de Meltdown ou de Spectre pendant très longtemps.

Crédit image : grille de puces avec un symbole de spectre rouge sur l’un des processeurs par DepositPhotos

Cet article est-il utile ? Oui Non