Linux a peut-être une réputation de sécurité, mais ce n’est pas parfait. De nombreuses distributions n’ont pas non plus les meilleures valeurs par défaut de sécurité, il est donc préférable d’implémenter certaines des meilleures pratiques en matière de sécurité. Un de ces exemples est l’utilisation d’un pare-feu.

Il existe quelques options pour les pare-feu sous Linux, mais la plupart ne sont en fait que des wrappers autour d’iptables. Pour ce guide, nous allons vous montrer comment travailler directement avec iptables.

Contenu

Qu’est-ce qu’Iptables ?

Iptables est le pare-feu du noyau Linux. Il est fourni avec chaque distribution Linux et c’est le moyen le plus direct de contrôler le trafic entrant et sortant de votre ordinateur.

Iptables a la réputation d’être complexe, et cela peut l’être. Cependant, vous n’avez pas besoin de tout savoir sur iptables pour l’utiliser efficacement sur votre bureau. Vous avez juste besoin de connaissances de base sur son fonctionnement et la structure de ses règles.

Structure de commande

Toutes les règles iptables suivent la même structure de base. Chaque règle est une commande sur une seule ligne adressée à iptables qui lui indique comment gérer le trafic sur un port spécifique. Jetez un œil à l’exemple ci-dessous :

Cela peut sembler beaucoup, mais c’est vraiment simple quand vous le décomposez. Premièrement, cette règle commence par -A car elle s’ajoutera à vos règles iptables.

Ensuite, l’indicateur -i spécifie l’interface à laquelle la règle est destinée. Dans ce cas, c’est eth0. Lorsque vous écrivez vos propres règles, assurez-vous de savoir par quelle interface vous êtes connecté à votre réseau.

L’indicateur suivant, -p, nomme le protocole. Cette règle est pour tcp, qui est le trafic Web.

L’indicateur -m est un peu différent. Il est utilisé pour affirmer qu’il existe une condition qui doit être remplie pour que le trafic ne soit pas rejeté. La condition dans cette règle est l’état.

L’état est en fait le prochain drapeau. Vous devez donner à –state une liste d’états acceptables écrits en majuscules et séparés par des virgules. Cette règle accepte les connexions nouvelles et établies.

L’avant-dernier drapeau ici est –sport. Il signifie « port source » et indique à iptables d’où vient le trafic. Il existe également un indicateur –dport qui signifie « port de destination ». Il est utilisé pour les règles de SORTIE pour gérer le trafic du port en provenance.

Enfin, il y a le drapeau -j. Il indique à iptable à quelle action « sauter ». Dans ce cas, il doit ACCEPTER le trafic qui remplit les conditions précédentes.

Utilisation d’un fichier

Vous pouvez entrer vos règles dans iptables manuellement une par une. C’est incroyablement fastidieux, et il est très facile de perdre de vue où vous êtes et ce que vous faites. Il est préférable de créer un fichier de règles que vous pouvez importer en une seule fois dans iptables.

Peu importe où vous créez le fichier. Les gens les créent même dans le répertoire /tmp car iptables stocke le résultat après son importation.

Créez votre fichier. Ce guide va utiliser /tmp/iptables-ip4. Dans le fichier, ajoutez les deux lignes suivantes. Toutes vos règles iront entre eux.

Créez vos règles

Vous pouvez commencer à configurer vos règles. Ce ne sont que des suggestions. Évidemment, si vous exécutez d’autres services ou si vous avez besoin d’autres ports ouverts, vous pouvez certainement modifier certaines choses ou ajouter vos propres règles.

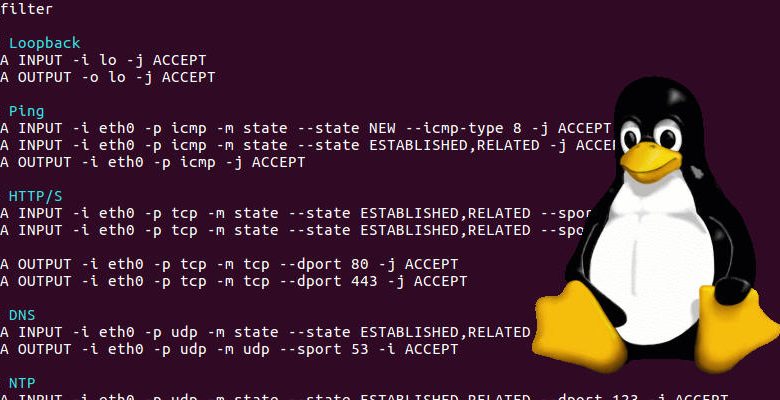

Bouclage

L’interface de bouclage est une interface interne utilisée par Linux.

Ping

Celui-ci est une question de préférence. Beaucoup de gens n’aiment pas du tout autoriser le ping sur leurs ordinateurs de bureau. Il peut être utile de l’avoir, cependant, pour tester les connexions. Si vous souhaitez autoriser le ping, ajoutez les règles ci-dessous. Si vous ne le faites pas, excluez-les.

La toile

Vous souhaitez évidemment pouvoir vous connecter au Web. D’un autre côté, vous ne voulez pas autoriser les connexions provenant d’Internet.

Vous devrez également autoriser les connexions DNS afin que votre ordinateur puisse utiliser des URL au lieu des seules adresses IP, car ce ne serait pas très pratique. Remplacez l’adresse IP de votre routeur par celle utilisée ici.

Temps

La plupart des postes de travail Linux utilisent NTP pour définir et maintenir l’heure du système à partir d’Internet. Vous devez autoriser votre ordinateur à se connecter à un serveur NTP pour obtenir l’heure.

Impression

À moins que vous n’utilisiez une imprimante USB ou un serveur d’impression externe, vous devez activer les connexions à CUPS.

Vous voulez probablement aussi pouvoir envoyer et recevoir des e-mails. Le courrier électronique peut être délicat. Les ports autorisés ici sont les ports de messagerie SSL. Si vous devez utiliser une messagerie non sécurisée, remplacez ces ports.

SSH

Afin d’utiliser pleinement les connexions SSH, vous devez autoriser à la fois l’entrée et la sortie via SSH.

DHCP

La plupart des postes de travail Linux utilisent DHCP pour recevoir automatiquement une adresse IP d’un routeur. DHCP utilise ses propres ports, ils doivent donc également être accessibles. Si vous utilisez une adresse IP statique, vous n’avez pas besoin de ces règles.

Rejeter tout le reste

Enfin, vous allez dire à iptables de rejeter absolument tout ce que vous n’avez pas explicitement autorisé dans les règles ci-dessus.

Après tout, vos règles devraient ressembler à celles-ci.

Importation de vos règles

Vous avez maintenant une liste de règles iptables entièrement fonctionnelle. Il vous suffit de le remettre à iptables pour l’utiliser.

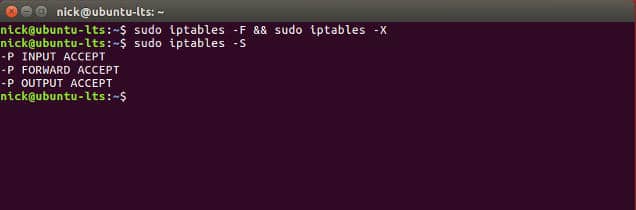

Si certaines règles ont été ajoutées au fil du temps, effacez-les. Après ces commandes, vous verrez les valeurs par défaut qui autorisent tout.

Une fois ceux-ci partis, vous pouvez restaurer les nouveaux à partir du fichier que vous avez créé.

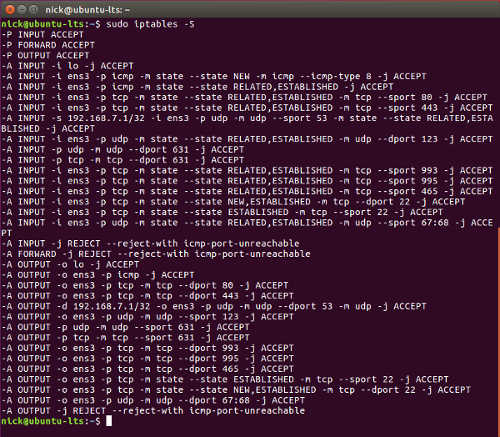

Votre ordinateur utilise maintenant les nouvelles règles iptables. Vous pouvez les consulter.

Cependant, ils ne sont pas encore permanents. Si vous redémarrez votre ordinateur maintenant, vous allez passer un très mauvais moment.

Les rendre permanents

Il existe plusieurs façons de rendre les règles permanentes. Ils sont différents pour chaque distribution. Ce guide va se concentrer sur les systèmes basés sur Debian et Ubuntu, car ils sont les plus populaires.

Il existe un package disponible, appelé iptables-persistant, qui gère l’enregistrement et la restauration d’iptables. Tout ce que vous avez à faire est de l’installer.

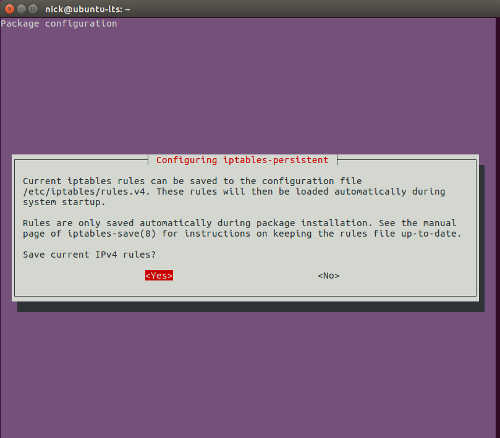

Lors de l’installation, le package vous demandera si vous souhaitez enregistrer votre configuration. Sélectionnez « Oui ».

À l’avenir, si vous souhaitez ajouter des règles, vous pourrez à nouveau enregistrer en exécutant la commande suivante.

Vous contrôlez désormais le trafic circulant sur votre ordinateur. Il y a certainement plus que vous pouvez faire avec iptables, mais vous devez d’abord vous sentir à l’aise avec les bases.

Cet article est-il utile ? Oui Non