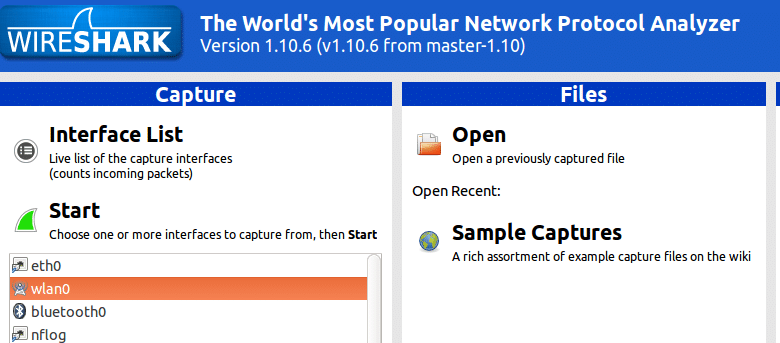

Wireshark est un analyseur de paquets réseau basé sur une interface graphique qui vous permet d’inspecter les données de paquets d’un réseau en direct ainsi que d’un fichier précédemment capturé. Bien qu’il s’agisse d’un outil très puissant, un problème courant auquel les débutants sont confrontés est qu’il affiche tellement de données qu’il leur devient vraiment difficile de localiser les informations réelles qu’ils recherchent. C’est là que les filtres d’affichage de Wireshark sont utiles.

Noter – Si vous êtes complètement nouveau sur Wireshark, il est recommandé de commencer par suivre son didacticiel de base.

Contenu

Filtres d’affichage

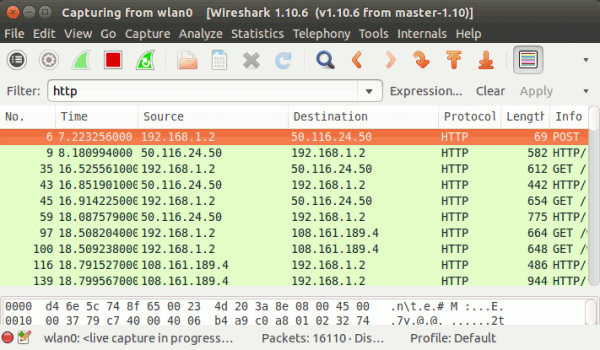

Voici un exemple de capture en direct dans Wireshark :

Notez qu’une grande partie de l’interface graphique est utilisée pour afficher des informations (telles que l’heure, la source, la destination, etc.) sur tous les paquets entrants et sortants. Pour filtrer ces informations selon vos besoins, vous devez utiliser la zone Filtre présente en haut de la fenêtre.

1. Filtrer les informations en fonction du protocole

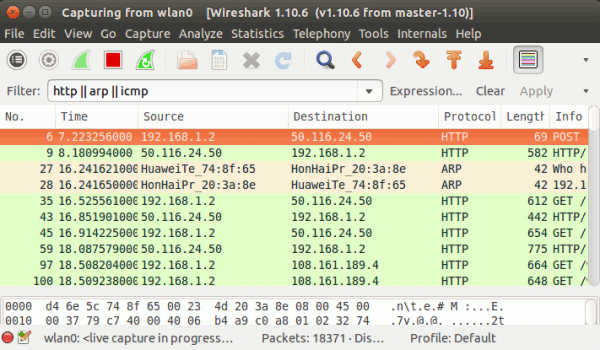

Pour filtrer les résultats en fonction d’un protocole spécifique, écrivez simplement son nom dans la zone de filtre et appuyez sur Entrée. Par exemple, la capture d’écran suivante affiche des informations relatives au protocole HTTP :

Notez que la colonne Protocole ne contient que des entrées HTTP. Si des informations relatives à plus d’un protocole sont requises, entrez les noms de protocole séparés par un double tube (ou un opérateur OU logique) ||. Voici un exemple:

2. Filtrer les informations en fonction de l’adresse IP

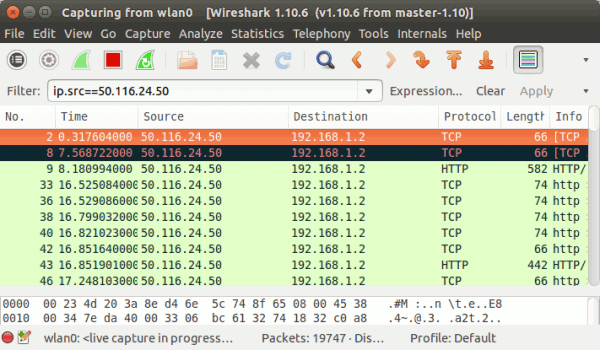

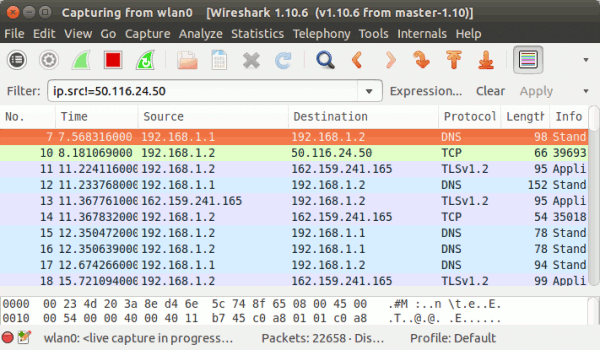

Pour filtrer les résultats en fonction de l’adresse IP source, utilisez le filtre ip.src. Voici un exemple:

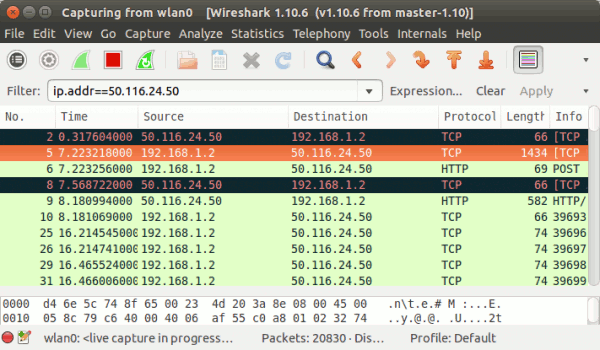

De même, utilisez ip.dst pour filtrer les résultats en fonction de l’adresse IP de destination. Pour afficher à la fois les paquets source et destination avec une adresse IP particulière, utilisez le filtre ip.addr. Voici un exemple:

Notez que les paquets dont l’adresse IP source ou de destination est 50.116.24.50 sont affichés dans la sortie.

Pour exclure les paquets avec une adresse IP spécifique, utilisez l’opérateur !=. Voici un exemple:

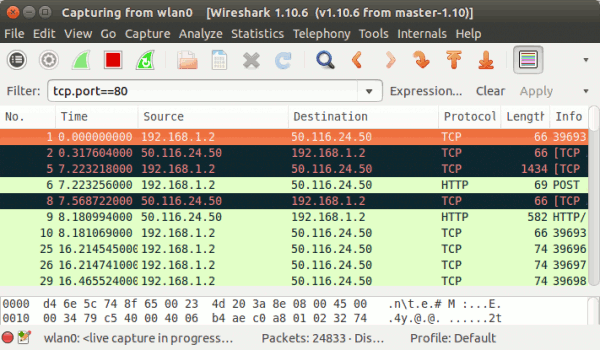

3. Filtrer les informations en fonction du port

Vous pouvez également filtrer le trafic capturé en fonction des ports réseau. Par exemple, pour afficher uniquement les paquets contenant le port TCP source ou de destination 80, utilisez le filtre tcp.port. Voici un exemple:

De même, vous pouvez utiliser tcp.srcport et tcp.dstport pour filtrer séparément les résultats en fonction des ports TCP source et de destination, respectivement.

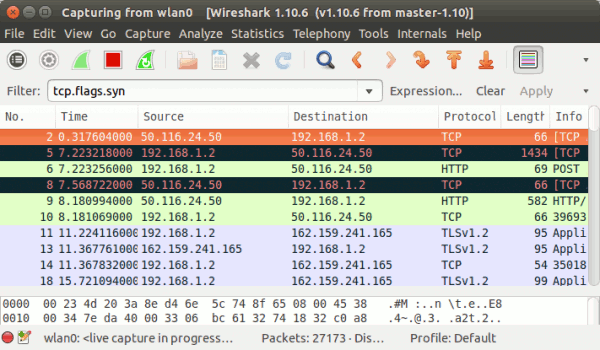

Wireshark a également la possibilité de filtrer les résultats en fonction des indicateurs TCP. Par exemple, pour afficher sur les paquets TCP qui contiennent le drapeau SYN, utilisez le filtre tcp.flags.syn. Voici un exemple:

De même, vous pouvez également filtrer les résultats en fonction d’autres indicateurs tels que ACK, FIN, etc., en utilisant des filtres tels que tcp.flags.ack, tcp.flags.fin et plus, respectivement.

4. Quelques autres filtres utiles

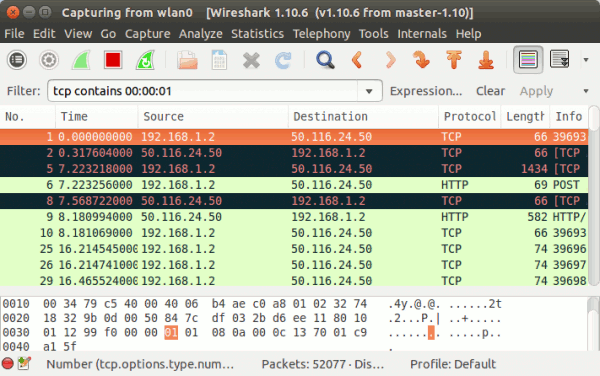

Wireshark affiche les données contenues par un paquet (qui est actuellement sélectionné) en bas de la fenêtre. Parfois, lors du débogage d’un problème, il est nécessaire de filtrer les paquets en fonction d’une séquence d’octets particulière. Vous pouvez facilement le faire en utilisant Wireshark.

Par exemple, les paquets TCP contenant la séquence d’octets 00 00 01 peuvent être filtrés de la manière suivante :

Pour continuer, tout comme vous pouvez filtrer les résultats en fonction des adresses IP (expliqué précédemment), vous pouvez également filtrer les résultats en fonction des adresses MAC, à l’aide du filtre eth.addr. Par exemple, pour voir tout le trafic entrant et sortant d’une machine avec une adresse mac, dites AA:BB:CC:DD:EE:FF, utilisez la commande de filtrage suivante :

Conclusion

Nous avons à peine effleuré la surface ici, car Wireshark a beaucoup plus à offrir. Pour plus d’informations sur les filtres d’affichage Wireshark, visitez le site Web officiel de Wireshark ou le site Web Wiki Wireshark. Si vous avez un doute ou une question, laissez un commentaire ci-dessous.

Cet article est-il utile ? Oui Non