Lorsque vous téléchargez un logiciel sur Internet, vous devez faire confiance au(x) développeur(s) que leur programme n’est pas malveillant. Cependant, vous devez également vous soucier des pirates informatiques. Un attaquant peut gagner beaucoup à pirater un site Web et à remplacer un logiciel par une version dérobée.

Pensez à un site qui héberge un utilitaire de portefeuille Bitcoin. Si un attaquant parvient à remplacer la version légitime par une version malveillante, il peut potentiellement voler de l’argent à des dizaines de milliers d’utilisateurs. Le système d’exploitation est une autre cible précieuse pour la porte dérobée. C’est arrivé à Linux Mint dans le passé.

Alors, que pouvez-vous y faire?

Contenu

Hachages et signatures

Les développeurs soucieux de la sécurité regroupent souvent leurs fichiers d’installation ou leurs archives avec des sommes de contrôle que vous pouvez vérifier. Vous pouvez lire comment les vérifier sous Windows ou Linux. Le problème avec ces hachages, cependant, est que si un pirate informatique remplace des fichiers sur un site Web, il peut également facilement remplacer les hachages. Cela rend les hachages en eux-mêmes presque inutiles, surtout s’ils sont hébergés sur le même serveur où résident les programmes.

Pour rendre ces sommes de contrôle utiles, les développeurs peuvent également les signer numériquement, à l’aide d’une paire de clés publique et privée. Seule la personne qui possède cette clé privée peut créer des signatures. Ceux-ci ne peuvent être vérifiés qu’avec la clé publique correspondante, qui est publiée sur Internet. Si la vérification réussit, vous pouvez être (presque toujours) certain que le propriétaire de la clé privée a signé son logiciel.

Pour qu’un pirate informatique contourne ce mécanisme de sécurité, il doit voler la clé privée d’une manière ou d’une autre, ce qui est beaucoup plus difficile à faire si le propriétaire prend les mesures appropriées pour la garder secrète. Et même lorsque la clé est volée, le propriétaire peut l’invalider en la révoquant et en l’annonçant. Si cela se produit, lorsque vous téléchargez sa clé publique et essayez de l’utiliser pour vérifier une signature, vous serez informé que cela a été révoqué.

Comment vérifier les signatures à l’aide de GnuPG (GPG)

L’utilitaire gpg est généralement installé par défaut sur toutes les distributions. Si, pour une raison quelconque, il manque, vous pouvez l’installer avec les commandes ci-dessous. Sur certaines distributions, si vous obtenez une erreur telle que « gpg : n’a pas réussi à démarrer le dirmngr ‘/usr/bin/dirmngr’ : aucun fichier ou répertoire de ce type », vous devez également installer dirmngr.

Sur les distributions basées sur Debian, Ubuntu ou Debian, exécutez :

Pour RedHat/CentOS :

et sur Fedora :

Vous pouvez suivre l’exemple ci-dessous pour tester comment vous vérifieriez l’ISO d’un installateur Debian 9.8.0.

Téléchargez « SHA256SUMS », « SHA256SUMS.sign » et « debian-9.8.0-amd64-netinst.iso. » Vous devrez peut-être cliquer avec le bouton droit sur les deux premiers fichiers et sélectionner « Enregistrer le lien sous » ou l’équivalent, dans votre navigateur Web. Sinon, cliquer dessus peut simplement afficher leur contenu au lieu de le télécharger automatiquement.

Ouvrez un émulateur de terminal et accédez au répertoire où se trouvent vos téléchargements.

Vérification des sommes de contrôle

Attendez la fin du téléchargement ISO. Ensuite, vérifiez les sommes de contrôle SHA256.

Vous verrez le nom du fichier suivi d’un message « OK » lorsque la somme de contrôle est bonne. Pour vérifier d’autres types de sommes de contrôle, vous disposez des commandes suivantes : sha1sum, sha512sum, md5sum. Mais il est recommandé d’utiliser au moins une somme SHA256, ou supérieure, si elle est disponible.

Certains sites ne proposent pas de fichiers comme SHA256SUMS, où les noms de fichiers et les sommes de contrôle sont regroupés pour une vérification facile. S’ils n’affichent que la somme sur leur site, vérifiez le hachage du fichier avec une commande comme :

Utilisation de GPG pour vérifier les sommes de contrôle signées

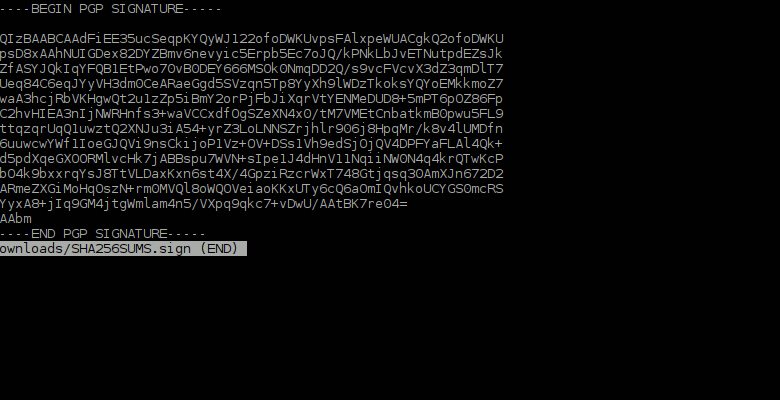

Dans cet exemple, l’équipe Debian a signé le fichier « SHA256SUMS » avec sa clé privée et l’a enregistré dans le fichier « SHA256SUMS.sign ». Vérifiez la signature avec :

Vous obtiendrez ce message :

Cela signifie que vous n’avez pas la clé publique sur votre ordinateur, ce qui est normal. Vous devez l’importer depuis un serveur de clés.

Si un serveur de clés est en panne, vous pouvez en utiliser un autre. Par exemple, vous pouvez remplacer keyring.debian.org par keyserver.ubuntu.com.

Mais comment savez-vous que cette clé est légitime ? Malheureusement, pour être absolument certain, vous auriez besoin de créer quelque chose appelé un réseau de confiance. De toute évidence, vous ne l’avez pas à ce stade. Mais il y a deux ou trois choses que vous pouvez faire.

Google l’empreinte digitale de la clé (DF9B9C49EAA9298432589D76DA87E80D6294BE9B). Si vous ne trouvez rien, essayez de rechercher sur Google uniquement les huit derniers caractères (6294BE9B). Une clé légitime sera mentionnée sur de nombreux sites Web concernant des logiciels similaires. De plus, les messages s’étendent généralement sur des années, car une clé protégée en toute sécurité sera utilisée pendant une longue période.

Si vous êtes vraiment paranoïaque, téléchargez une image BitTorrent, puis vérifiez la somme de contrôle et les signatures. De la façon dont fonctionnent les torrents, il est impossible de remplacer les fichiers téléchargés par des centaines d’utilisateurs différents. De plus, BitTorrent dispose également de ses propres mécanismes pour vérifier l’intégrité de chaque bloc de données qu’il télécharge.

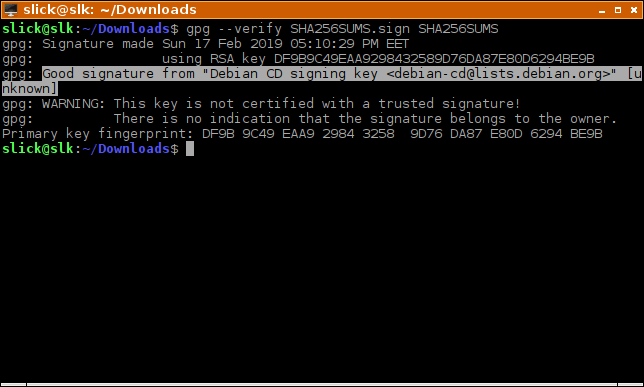

Maintenant que vous avez la clé publique, vous pouvez enfin vérifier la signature :

Si vous voyez « Bonne signature », cela signifie que tout est vérifié. Ne vous inquiétez pas de l’avertissement – c’est normal car, comme mentionné, vous n’avez pas établi de réseau de confiance pour la clé publique.

Conclusion

Comme vous le savez peut-être déjà, rien n’est certain sur Internet. Mais il est certainement plus sûr de prendre des mesures de précaution, et la vérification des signatures numériques des fichiers que vous téléchargez peut vous aider à éviter les logiciels malveillants. Souvent, lorsque les utilisateurs ont téléchargé des systèmes d’exploitation backdoor ou un logiciel de portefeuille Bitcoin, ils auraient pu éviter les problèmes s’ils avaient vérifié les signatures, car celles-ci n’ont pas été falsifiées.

Cet article est-il utile ? Oui Non