Les disques durs et SSD sont faciles à retirer des ordinateurs portables ou des ordinateurs. Dans un tel cas, toutes les mesures de sécurité mises en place par votre système d’exploitation disparaissent. Si vous avez des données que vous souhaitez protéger, vous pouvez créer un conteneur chiffré. Vous y stockeriez des fichiers sensibles, tout en stockant des fichiers non secrets sur vos partitions habituelles.

Il est plus facile de configurer une partition chiffrée lorsque vous installez votre distribution Linux. L’installateur peut vous guider à travers cela. Mais si vous avez raté cette opportunité, suivez les étapes de ce guide pour créer votre coffre-fort secret.

Contenu

Conditions préalables

Vous avez besoin d’une partition vide pour ce processus. Cela signifie un qui n’est pas formaté (pas de système de fichiers dessus).

Si vos partitions formatées occupent actuellement tout l’espace libre sur votre périphérique de stockage, vous devrez utiliser GParted pour réduire l’une d’entre elles.

Avertissement: Il est sage de sauvegarder vos données en premier. Lorsque vous réduisez une partition et son système de fichiers, il y a un petit risque impliqué. Votre ordinateur peut tomber en panne ou perdre de l’énergie pendant le processus. Cela pourrait laisser votre système de fichiers dans un état incohérent qui peut être difficile à récupérer.

Suivez les premières étapes de ce guide pour redimensionner une partition avec GParted. Ou, s’il y a une partition dont vous n’avez plus besoin, vous pouvez la supprimer. (Une fois que vous avez libéré de l’espace et qu’il s’affiche comme « non alloué », ignorez le reste des étapes du guide.) Plus précisément, ne créez pas de partition au format ext4. Au lieu de cela, faites un clic droit sur l’espace non alloué, comme indiqué dans le guide. Dans la fenêtre de dialogue qui s’ouvre, vous verrez un champ intitulé « Système de fichiers ». Normalement, ext4 doit être sélectionné par défaut ici. Cliquez dessus et changez-le en « effacé ».

Après avoir sélectionné « Ajouter », cliquez sur la coche verte pour appliquer les modifications.

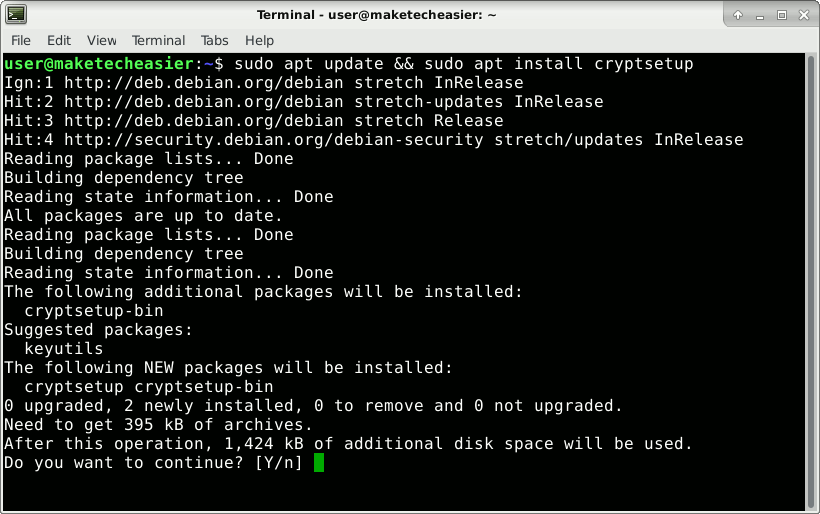

Installer cryptsetup

Si vous avez démarré un système d’exploitation en direct pour modifier vos partitions avec GParted, redémarrez dans votre distribution Linux principale.

Ouvrez un émulateur de terminal. Sur les systèmes basés sur Debian, tels que Ubuntu ou Linux Mint, entrez cette commande :

Sur les distributions telles que Fedora ou CentOS et d’autres qui utilisent des packages RPM au lieu de DEB, cryptsetup peut déjà être installé. Sinon, vous pouvez l’installer avec :

Sur OpenSUSE, si cryptsetup n’est pas préinstallé, vous pouvez l’installer avec :

Et sur les distributions basées sur Arch, vous utiliseriez cette commande :

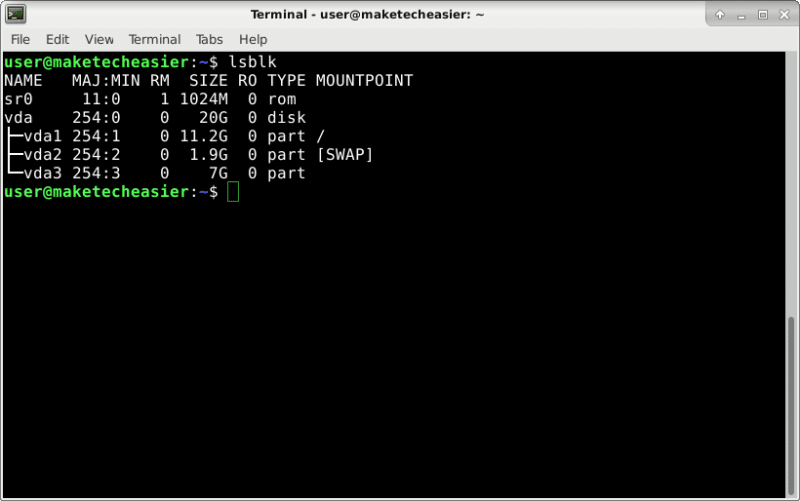

Trouvez le nom de périphérique de blocage de votre partition

Saisissez la commande suivante :

Dans l’exemple proposé dans l’image, le périphérique de stockage est « vda ». « vda1 » à « vda3 » sont des partitions.

Pour retrouver la partition que vous avez préparée, souvenez-vous de la taille que vous lui avez réservée. Vous le trouverez parmi les partitions sans point de montage. Dans votre cas, cela pourrait être quelque chose comme « /dev/sda2 » au lieu de « /dev/vda3 ».

Le cryptage de la partition écrasera les données (le cas échéant), ce qui signifie que si vous vous trompez sur le nom du périphérique, vous pourriez finir par détruire des données utiles. Pour vous assurer que vous obtenez le bon nom de périphérique, vous pouvez installer GParted et jeter un œil à la disposition de votre partition. Les noms de périphériques seront répertoriés dans l’interface utilisateur graphique. N’utilisez pas le nom que vous avez vu dans GParted lorsque vous avez démarré à partir du système live (si vous l’avez fait). La disposition affichée dans le système en direct sera différente de la disposition que vous voyez lors du démarrage à partir de votre distribution installée.

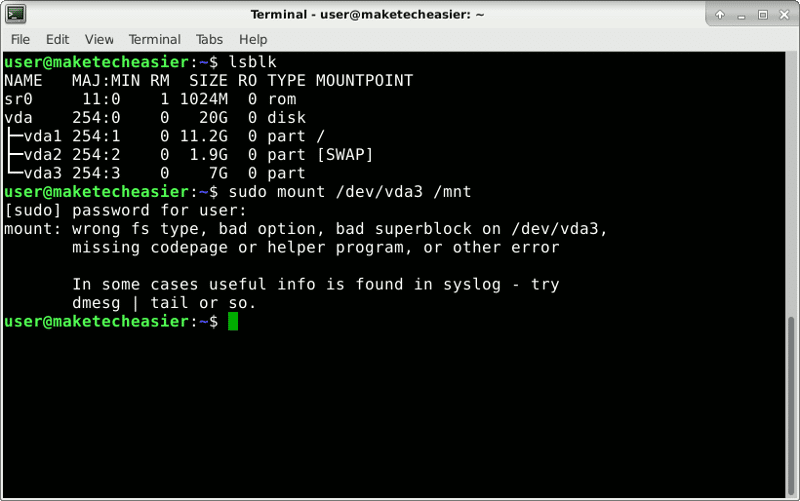

Il existe un autre moyen de vous assurer que vous n’écrivez pas sur le mauvais périphérique de bloc. Essayez de le monter. Normalement, il devrait refuser de le faire car il n’a pas de système de fichiers dessus.

Important: pensez à toujours remplacer « vda3 » par le nom de votre appareil :

Dans votre cas, la commande peut être sudo mount /dev/sda2 /mnt ou autre chose.

C’est le message que vous devriez recevoir.

Configurer l’en-tête LUKS

Une fois que vous êtes certain d’avoir le bon nom de périphérique, ajoutez un en-tête LUKS à la partition.

Tapez « OUI », puis choisissez un mot de passe fort pour votre partition cryptée. Tapez le même mot de passe lorsque vous êtes invité à vérifier la phrase secrète.

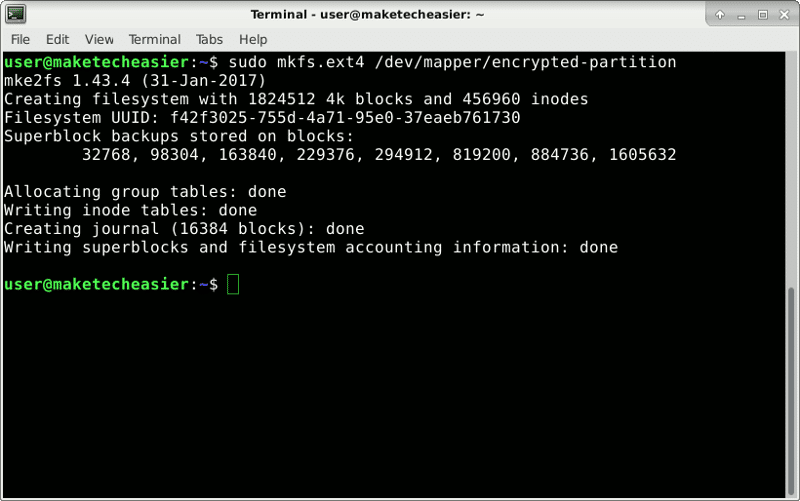

Créer un système de fichiers sur la partition

Vous devez mapper ce périphérique physique sur un périphérique virtuel. Ce qui est écrit sur le périphérique virtuel sera chiffré avant d’être stocké sur le périphérique physique.

La partition a besoin d’un système de fichiers pour être utilisable. Créez un système de fichiers ext4 avec cette commande :

Monter une partition cryptée

Créez le répertoire où vous monterez le système de fichiers à partir de la partition.

Montez le système de fichiers :

Accédez à ce répertoire :

Pour le moment, seul l’utilisateur root peut écrire ici. Donnez à votre utilisateur la permission d’écrire dans ce système de fichiers en en faisant le propriétaire du répertoire de niveau supérieur. Copiez et collez l’intégralité de la commande, y compris le « . » à la fin.

Empêchez les autres utilisateurs de lire ou d’écrire dans ce répertoire.

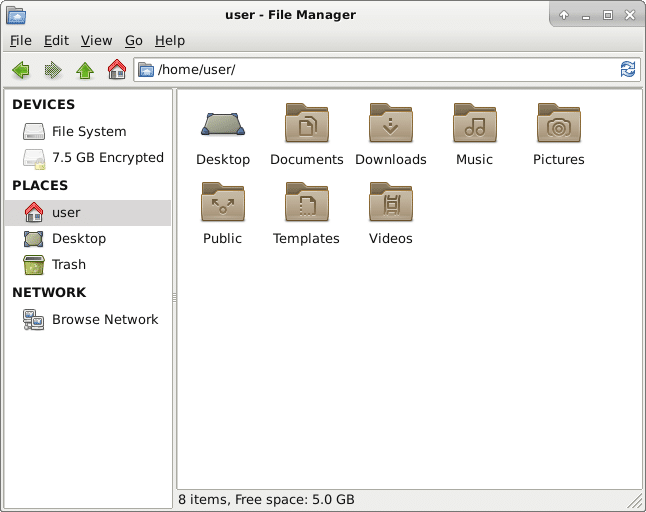

À ce stade, la plupart des gestionnaires de fichiers devraient vous montrer le nouveau périphérique crypté dans l’interface. Cela montre à quoi il ressemble dans le gestionnaire de fichiers Thunar, la valeur par défaut utilisée dans l’environnement de bureau XFCE.

Si le volume n’est pas monté, lorsque vous cliquez dessus, il vous sera demandé le mot de passe du volume et votre mot de passe sudo. Le volume sera monté automatiquement et vous pourrez le parcourir. Le point de montage sera différent de « ~/encrypted-storage ». Cela pourrait être quelque chose comme « /media/user/f42f3025-755d-4a71-95e0-37eaeb761730/ »,

Cela n’a pas d’importance ; les autorisations que vous avez définies précédemment s’appliquent toujours. Ce qui est important, c’est de ne pas oublier de cliquer dessus avec le bouton droit et de démonter lorsque vous avez fini de travailler avec le volume. Le démontage et la fermeture du périphérique virtuel garantissent que personne ne peut lire les données de la partition cryptée, pas même votre système d’exploitation.

Si, pour une raison quelconque, votre gestionnaire de fichiers ne prend pas en charge cette fonctionnalité, vous pouvez effectuer le montage à partir du terminal.

Vous pouvez maintenant accéder au volume en allant dans « /home/username/encrypted-storage » dans le gestionnaire de fichiers. Lorsque vous avez terminé, démontez le système de fichiers et fermez le périphérique virtuel :

Conclusion

Vous disposez désormais d’un coffre-fort pour vos fichiers importants. Le fait de savoir que personne ne peut voir ce que vous y stockez devrait vous rassurer.

Cet article est-il utile ? Oui Non