Si vous avez déjà consulté les journaux d’authentification de votre serveur, vous savez que tout serveur connecté à Internet est soumis à un barrage constant de tentatives de connexion de pirates.

Même si votre serveur est un serveur de loisir totalement inconnu, les scripts automatisés le trouveront et essaieront continuellement de forcer leur chemin en utilisant SSH. Bien qu’ils ne soient pas susceptibles d’entrer tant que vous utilisez des mots de passe complexes ou d’autres mesures de sécurité, il y a toujours une chance qu’ils réussissent.

Heureusement, il existe un moyen utile et amusant de piéger ces pirates dans votre serveur et de les garder trop distraits pour causer des problèmes.

Contenu

Qu’est-ce qu’un pot de miel SSH ?

Pour faire simple, un pot de miel SSH est un leurre censé ressembler à un fruit à portée de main pour attirer les cybercriminels et les inciter à le cibler. Mais ce n’est pas une cible réelle, et le pirate informatique ne s’en rend souvent compte que trop tard.

Un pot de miel peut prendre de nombreuses formes et avoir de nombreuses utilisations différentes. Parfois, ils ne sont guère plus qu’une distraction, mais d’autres fois, ils sont utilisés pour recueillir des informations sur l’attaquant.

De nombreuses agences gouvernementales utilisent des pots de miel pour attraper des criminels, les incitant à attaquer, uniquement pour recueillir des informations sur eux afin de les attraper plus tard. Mais les pots de miel peuvent également être utilisés par les administrateurs système travaillant pour des entreprises ou même simplement par des amateurs qui exécutent un serveur Linux pour le plaisir.

Pourquoi utiliser un pot de miel SSH ?

Il existe de nombreuses raisons pour lesquelles quelqu’un peut vouloir implémenter un pot de miel SSH sur son serveur. Dans certains cas, vous souhaiterez peut-être l’utiliser pour bloquer toute connexion future de leur part. Peut-être souhaitez-vous simplement les attirer loin des cibles réelles de votre système. Ou cela peut être à des fins éducatives : pour aider à apprendre comment fonctionnent les attaques.

Aux fins de ce guide, nous utilisons principalement le pot de miel comme distraction. Plus précisément, cela empêchera le pirate d’attaquer les parties les plus vulnérables de votre serveur et les gardera trop occupés pour attaquer le serveur de quelqu’un d’autre.

Et, dans ce cas au moins, la méthode utilisée sera également bonne pour rire ou deux.

Piégé en SSH

Essentiellement, ce que nous voulons faire, c’est piéger le pirate informatique lorsqu’il tente de forcer brutalement la connexion SSH. Il existe plusieurs façons de procéder, mais l’une des plus simples consiste à leur envoyer lentement une très longue bannière SSH.

De cette façon, le script automatisé du pirate sera bloqué en attente d’une bannière. Cela peut durer des heures, voire des jours ou des semaines. Étant donné que le script est automatisé, le pirate informatique n’y prête probablement pas beaucoup d’attention et ne remarquera pas qu’il est bloqué avant que beaucoup de temps ne se soit déjà écoulé.

Ceci est parfois appelé de manière ludique un « tarpit SSH », car le script du pirate informatique s’y coince et n’est pas capable de s’en sortir tout seul.

Cela nécessite que vous connaissiez l’utilisation de base de SSH. Si vous ne savez pas comment utiliser SSH, lisez ce guide pour vous aider à démarrer.

interminable

Le programme que nous utilisons pour accomplir cela s’appelle sans finh et est créé par skeeto.

Une fois connecté à votre serveur, clonez le référentiel. (Vous devez avoir git installé.)

Maintenant que vous avez le référentiel sur votre serveur, vous devez basculer vers ce répertoire et le compiler.

Certaines erreurs peuvent survenir lors de la tentative de compilation du programme. Cela signifie très probablement qu’il vous manque une dépendance que le programme doit compiler. Vous devrez vérifier quelle dépendance est manquante, puis l’installer avec le gestionnaire de paquets de votre distribution.

Une fois que vous avez le programme à compiler, vous voudrez le déplacer dans votre répertoire bin afin qu’il se trouve dans votre chemin.

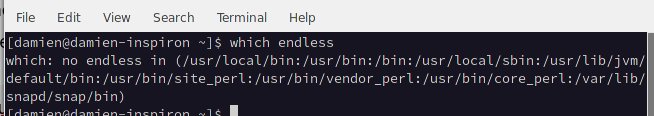

Vous voudrez vérifier pour vous assurer qu’il est détecté dans votre chemin.

Il devrait imprimer le chemin /usr/local/bin/endlessh. Si ce n’est pas le cas, vous devrez vous assurer qu’il a été déplacé dans le bon répertoire.

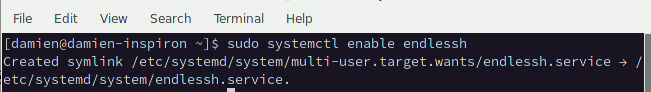

Après cela, transformez le programme en un démon de service afin qu’il puisse fonctionner comme un service systemd.

une fois cela terminé, activez le service pour qu’il s’exécute en arrière-plan.

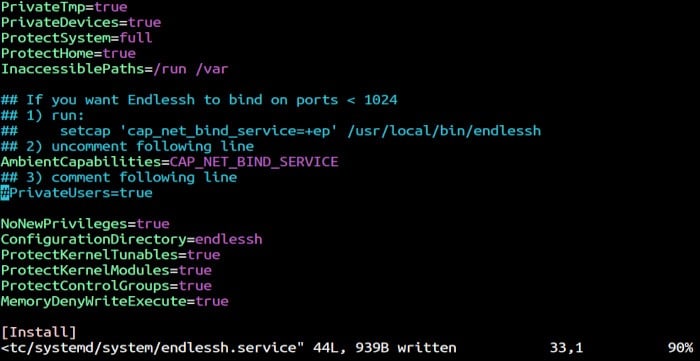

Par défaut, sans fin ne fonctionnera que sur les ports supérieurs à 1024, mais nous voulons qu’il utilise le port SSH par défaut afin que nous puissions tromper les pirates en essayant de l’attaquer. Pour ce faire, nous devons éditer le fichier de service.

Cet exemple utilise nano pour éditer le fichier de configuration, mais n’hésitez pas à utiliser l’éditeur de texte de votre choix.

Une fois le fichier ouvert, décommentez la ligne suivante en supprimant le caractère # :

Ajoutez ensuite un # au début de cette ligne :

Enregistrez le fichier et exécutez cette commande :

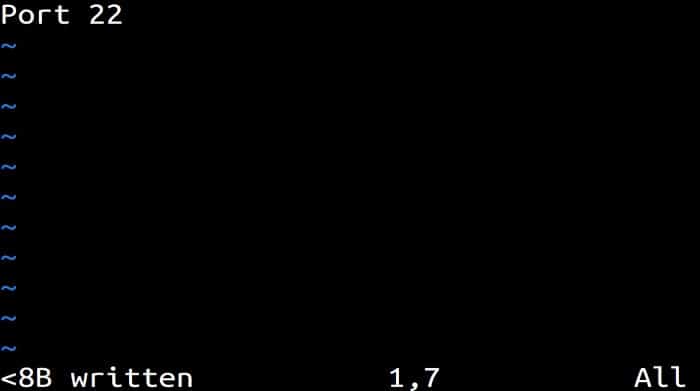

Vous aurez besoin de créer et de configurer un fichier de configuration pour que Infinityh sache sur quel port il doit s’exécuter. Vous devrez d’abord lui créer un nouveau répertoire, puis créer le fichier de configuration.

Le fichier de configuration n’aura besoin que d’une seule ligne. Cela indiquera à Infinityh de s’exécuter sur le port 22, qui est le port par défaut pour SSH. Nous faisons cela pour que ce soit une cible plus séduisante pour les pirates. Ils verront que le port SSH par défaut est ouvert, puis essaieront de s’y introduire.

Entrez ce qui suit dans votre fichier de configuration :

Vous devrez démarrer le service sans fin.

C’est tout ce qu’on peut en dire! Vous aurez maintenant un jeu sans fin sur votre port SSH par défaut et vous piègez déjà les pirates.

Le tester

Juste pour nous assurer que le pot de miel fonctionne comme prévu, faisons semblant d’être un pirate pendant une seconde et essayons d’accéder à SSH sur votre serveur.

Tant que tout a été configuré correctement, vous devriez voir que la commande ssh est bloquée et ne fait rien. Jetons un coup d’œil pour voir ce qui se passe réellement lorsque vous (ou un pirate informatique réel) lancez cette commande.

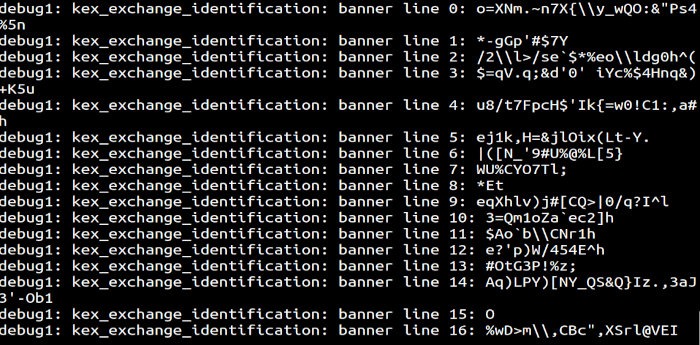

Répétez la même commande mais ajoutez l’indicateur -vvv pour utiliser l’option verbose.

Il devrait maintenant être évident à quel point ce petit outil vous piège et vous empêche d’accéder à SSH sur votre serveur. Il envoie lentement, ligne par ligne, une très grande bannière SSH au client.

Et bien sûr, étant donné qu’un hacke l’a automatisé avec un bot, il ne se rendra compte que cela se produit avant que vous n’ayez perdu des heures, voire des jours, de son temps.

Questions fréquemment posées

1. Cela empêchera-t-il les pirates d’accéder à SSH ?

Bien que ce soit un assez bon moyen de dissuasion, il n’est pas garanti d’arrêter complètement les pirates. Un pirate attentif finira par remarquer que vous avez créé un pot de miel sur votre serveur et peut essayer différents ports pour accéder à SSH sur votre serveur.

Cependant, cela devrait suffire à empêcher les pirates informatiques qui ne recherchent que le fruit à portée de main.

2. Comment utiliser SSH si ce programme s’exécute sur le port par défaut ?

Vous devrez changer le port sur lequel SSH s’exécute. C’est une bonne pratique même si vous n’aviez pas de pot de miel sur votre serveur, car les pirates essaieront toujours d’abord les ports par défaut avant de rechercher les autres.

3. Existe-t-il d’autres options que je peux ajouter au fichier de configuration ?

Oui, vous pouvez modifier plusieurs autres paramètres, notamment la vitesse de retard.

Vous pouvez voir une liste d’options dans l’exemple de fichier de configuration sur le référentiel Github.

Derniers mots

Maintenant que vous avez appris à configurer un pot de miel sur votre serveur pour piéger les pirates et les distraire afin qu’ils ne puissent rien attaquer d’autre, c’est loin d’être le seul moyen de sécuriser l’accès SSH à votre serveur.

Consultez cet article expliquant comment utiliser les clés de chiffrement pour vous connecter à SSH afin de sécuriser encore plus votre serveur.

Crédit image: Miel en pot, nid d’abeille et bâton par Yay Images

Cet article est-il utile ? Oui Non