Introduit en 2007 et requis d’ici 2012, le sandboxing est un outil utilisé par macOS pour limiter les dégâts qu’une application piratée peut causer. Apple déclare : « Bien qu’App Sandbox n’empêche pas les attaques contre votre application, elle minimise les dommages qu’une application réussie peut causer. Le sandboxing de l’application macOS protège les utilisateurs en limitant les problèmes qu’une application peut causer.

Contenu

Qu’est-ce que macOS App Sandboxing ?

Chaque application dispose de sa propre zone de jeu : un « bac à sable ». Si l’application souhaite accéder à l’extérieur de son bac à sable, elle doit demander l’autorisation au système d’exploitation. Selon les paramètres du bac à sable, le système d’exploitation refusera ou approuvera la demande de l’application tout en fournissant le moins d’informations spécifiques possible pour terminer la demande.

Pensez à une voiture. Le conducteur est protégé par de multiples fonctions de sécurité telles que des freins antiblocage, des coussins gonflables, des zones de déformation, etc. En 2007, au moment de l’introduction d’App Sandboxing, aucun système informatique analogue n’existait. Comme le demandait la présentation d’introduction, où étaient les ceintures de sécurité des ordinateurs ? Le bac à sable protège les utilisateurs comme les voitures protègent leurs conducteurs : en cas de défaillance, des systèmes de réduction des dommages sont protégés. Qu’ils soient causés par une activité malveillante ou des erreurs de codage, les dommages diminuent.

Étant donné que le sandboxing limite ce que les applications peuvent faire, il peut restreindre la liberté des développeurs. Les applications Sandbox s’exécutent plus lentement et prennent plus de temps à se développer. Grâce à l’énorme capacité du Mac, les limites du bac à sable peuvent avoir un impact énorme sur la compatibilité de diverses applications. En conséquence, les utilisateurs expérimentés sont souvent amenés à choisir des applications qui s’exécutent en dehors du bac à sable, que ce soit pour des problèmes de performances ou de fonctionnalités.

Comment fonctionne le sandboxing d’applications ?

Le sandboxing est basé sur le principe du moindre privilège. En bref, les systèmes peuvent faire ce qu’ils doivent faire mais pas plus. En limitant chaque partie d’un système à atteindre uniquement son objectif déclaré, vous réduisez les risques de piratage de votre application. Par exemple, il n’y a aucune raison pour qu’une application de lampe de poche ait accès à votre liste de contacts.

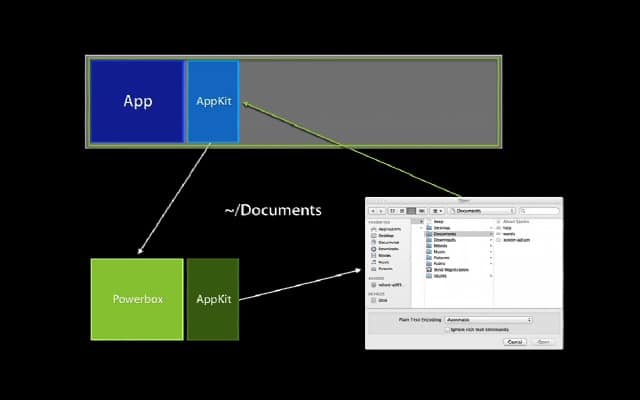

Les applications peuvent accéder à l’extérieur de leur bac à sable, mais uniquement avec l’autorisation du système d’exploitation. Prenez la boîte de dialogue « Enregistrer et ouvrir » dans macOS. L’application, dans son bac à sable, ne peut pas accéder directement aux ressources du système de fichiers sur votre disque dur. Il ne peut pas, par exemple, dessiner un panneau ouvert sur « ~/Documents ». Au lieu de cela, l’application doit demander à l’API Powerbox avec les classes NSOpenPanel et NSSavePanel d’accéder au panneau.

L’application ne peut pas voir directement ce qui se passe dans Powerbox. Seul le fichier ouvert ou enregistré sera accessible à l’application. De cette façon, les applications peuvent exécuter des fonctions critiques sans risque inutile.

Cette fonctionnalité est activée par un droit (en particulier com.apple.security.files.user-selected.read-write). Les développeurs d’applications définissent des droits qui déclarent ce qu’une application fait. Sur la base des droits déclarés, le système d’exploitation permet à l’application un niveau de fonctionnalité limité de manière appropriée.

Ce processus de réflexion sous-tend l’intégralité du modèle et du mécanisme de sandboxing des applications : les applications doivent déclarer leur intention et demander l’autorisation d’un responsable au niveau du système d’exploitation pour accomplir quoi que ce soit de dangereux.

Applications en bac à sable et applications non en bac à sable

Depuis le 1er juin 2012, toutes les applications tierces distribuées via le Mac App Store doivent être en sandbox. Bien que le sandbox permette un large éventail de fonctionnalités d’application, vous constaterez que les applications du Mac App Store sont souvent plus limitées que leurs composants non sandbox. Certains développeurs maintiennent même deux versions : une application complète pour le téléchargement direct et une version guipée pour le Mac App Store. Grâce à la plus grande complexité du développement de sandbox, l’ajout de nouvelles fonctionnalités à une application est plus difficile – si cette fonctionnalité est même autorisée par le système d’exploitation, c’est-à-dire.

Alors que les applications en bac à sable peuvent bénéficier de la distribution Mac App Store, vous pouvez deviner à quel point nous pensons que cela est précieux. Le bac à sable peut également être étendu avec des autorisations de sécurité. Bien qu’une application ne puisse pas activer les autorisations d’accessibilité pour elle-même, elle peut demander à l’utilisateur de le faire.

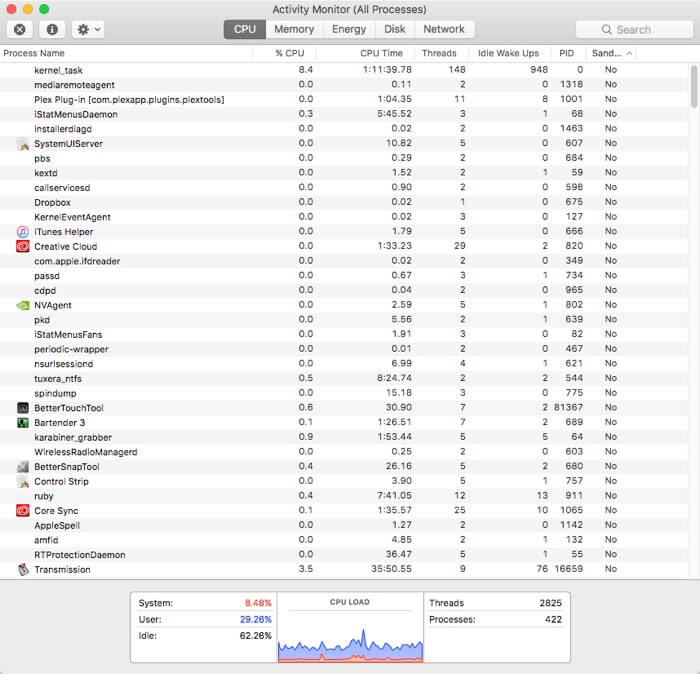

Pour voir lesquelles de vos applications sont en bac à sable, ouvrez Activity Monitor et cliquez avec le bouton droit sur les titres des colonnes pour ajouter « Sandbox » à la fenêtre.

Certaines applications ne peuvent tout simplement jamais exister dans un bac à sable. En fait, une variété de cas d’utilisation précieux sont évités par le sandboxing. Le sandboxing empêche la communication, l’observation ou la modification entre les applications, ce qui limite considérablement la façon dont les applications peuvent interagir. Les raccourcis à l’échelle du système comme TextExpander sont totalement interdits, car ce niveau de fonctionnalité pourrait être autorisé par le bac à sable.

Conclusion

Bien que prometteur, le sandboxing de l’application macOS n’a pas été bien exécuté. Cela a limité les arguments de vente uniques des applications Mac, comme la vitesse et les fonctionnalités améliorées. Les applications exécutées en dehors du bac à sable sont presque toujours plus performantes et plus rapides. Du point de vue de cet utilisateur expérimenté, mes applications les plus utilisées ne sont pas en bac à sable. Des applications comme TextExpander, SnagIt et TotalFinder sont toutes cruciales pour mon travail quotidien. Pour éviter un évitement généralisé similaire, les futurs systèmes de sécurité ont besoin de flexibilité et de puissance équilibrées avec la transparence.

Crédit image : Apple

Cet article est-il utile ? Oui Non