Les rédacteurs de Lojiciels.com examinent les produits de manière indépendante. Pour nous aider à soutenir notre mission, nous pouvons gagner des commissions d’affiliation à partir des liens contenus dans cette page.

Le nouveau départ d’une nouvelle année est idéal pour repenser la façon dont nous utilisons la technologie dans notre vie quotidienne, que ce soit pour améliorer l’efficacité, la sécurité ou, plus important que jamais, la protection de la vie privée.

En 2018, il n’y a pas que les géants de la technologie qui ont fait la une des journaux pour les violations de données, les piratages à grande échelle et autres manquements à la vie privée. Des milliards de personnes ont été touchées par les cyberattaques visant les grandes marques, notamment les groupes hôteliers, les compagnies aériennes et les détaillants, l’augmentation du nombre de piratages dépassant les périodes similaires de l’année précédente.

Les bonnes habitudes numériques représentent la moitié de la bataille pour protéger notre vie privée des pirates informatiques ainsi que des entreprises dont les revenus dépendent de la publicité ciblée basée sur nos informations personnelles – mais il est tout aussi crucial de revoir la façon dont nos données sont gérées par les institutions, des géants de la technologie aux gouvernements. Une nouvelle législation, telle que le règlement général sur la protection des données en Europe (GDPR), représente le début de cette refonte – et en attendant, nous pouvons également choisir d’utiliser notre technologie différemment.

Voici neuf résolutions pour 2019 visant à réorganiser nos relations avec la technologie :

Contenu

1. Reconsidérer la manière dont vous utilisez Facebook (et si vous devez l’utiliser)

Oui, c’est sur Facebook que beaucoup d’entre nous prennent leurs nouvelles, publient leurs photos de famille et organisent des événements. Mais la série apparemment ininterrompue de scandales liés à la vie privée que le géant social a connus en 2018 a révélé à quel point Facebook a permis à d’autres entreprises de tirer profit des informations personnelles de ses utilisateurs – comme le partage de l’accès aux messages privés avec des tiers, dont Spotify et Microsoft (ce qu’il conteste), et son association tristement célèbre avec le cabinet de conseil politique Cambridge Analytica, qui a pu accéder aux informations non seulement des utilisateurs d’une application particulière, mais aussi à celles de tous leurs amis, en utilisant ces données pour influencer l’élection présidentielle de 2016.

Creuser dans ces paramètres de confidentialité de Facebook peut aider à récupérer un certain contrôle sur les informations que vous partagez avec vos amis ainsi que sur la vaste et sombre masse d’annonceurs de Facebook, mais cela ne résout pas le cœur du problème avec Facebook : ce ne sont pas seulement les données Facebook d’une personne qui sont menacées par un partage excessif par inadvertance, mais aussi celles de ses amis et même de ses contacts qui ne sont même pas sur Facebook.

Si vous pensez qu’il est temps de couper les liens avec le grand géant social et pas si sympathique que ça, voici où commencer à supprimer votre compte Facebook.

2. Arrêtez le sur-partage avec Google

Facebook n’est pas le seul géant de la technologie à avoir révélé son appétit vorace pour les données des utilisateurs. Google offre également à ses développeurs tiers l’accès à des comptes Gmail et Google, tandis que nombre de ses services sur les smartphones Android et iOS continuent de suivre et de stocker des données de localisation même lorsque les utilisateurs désactivent le paramètre. Une étude a révélé que ses services Android sont conçus pour manipuler les utilisateurs afin qu’ils acceptent le suivi de localisation, ce qui lui permet de traiter les vastes quantités de données incroyablement détaillées et intimes inhérentes à la localisation en temps réel d’une personne.

Si cela vous fait peur, vous pouvez commencer à réduire l’étendue des données que Google peut extraire de vous. Pour moi, cela commence par son activité principale et la plus importante : la recherche. Au lieu de Google, j’ai commencé à utiliser presque exclusivement DuckDuckGo, un moteur de recherche axé sur la protection de la vie privée qui ne suit pas les recherches et ne peut donc pas établir le profil d’un utilisateur pour en tirer parti dans la publicité. La recherche anonyme permet également d’éviter cette bulle de filtres de résultats controversée, où les résultats de recherche sont adaptés aux clics passés et aux préférences perçues d’une personne.

Comme l’utilisation de DuckDuckGo sur Chrome (mon ancien navigateur) peut toujours renvoyer ces recherches à Google, je suis également passé à Firefox, un navigateur tout aussi rapide qui offre plusieurs outils pour protéger la vie privée en ligne.

Si vous ne trouvez pas les résultats de Google, vous pouvez utiliser la fonction « bangs » de DuckDuckGo, qui vous permet de taper ! suivi de « g » puis de la requête de recherche afin de voir ce que Google vous propose. (Vous pouvez également utiliser cette fonction pour effectuer une recherche directe dans des milliers d’autres domaines).

3. N’utilisez que des mots de passe forts

En tant que lecteur averti de Lojiciels.com, il est probable qu’aucun de vos mots de passe ne figure parmi ces clones de 2018. Néanmoins, si vous n’avez pas utilisé de gestionnaire de mots de passe, il y a de fortes chances qu’il y en ait au moins un ou deux qui ne soient pas aussi solides qu’ils pourraient l’être – et il y a de très bonnes chances qu’il y ait quelques comptes inactifs ou peu utilisés qui partagent les mêmes mots de passe de base. Cela présente un risque pour la sécurité, car le piratage d’un compte peut révéler suffisamment d’informations pour que les pirates puissent s’introduire dans d’autres comptes ou les utiliser dans des escroqueries de phishing plus sophistiquées et plus ciblées.

Un gestionnaire de mots de passe peut non seulement vous aider à générer de nouveaux mots de passe forts, mais aussi à scanner vos mots de passe existants pour repérer les mots de passe réutilisés et faibles. L’un de nos gestionnaires de mots de passe préférés, Dashlane, propose en outre une fonction d’abonnement premium qui permet de rechercher sur le net tous vos comptes qui ont été piratés et de savoir si le login est en vente sur le Web noir. Si, comme moi, vous découvrez que vos données ont été compromises lors de diverses violations des services techniques au cours des dernières années, Dashlane les signalera pour une mise à jour immédiate.

4. Utiliser un VPN

Les FAI américains ayant reçu le feu vert fédéral pour utiliser et vendre les données de leurs utilisateurs à des fins publicitaires, il est temps de commencer à protéger votre trafic web. Un logiciel de réseau privé virtuel (VPN) brouille votre adresse IP, crypte toutes les données envoyées entre votre ordinateur et les sites que vous visitez, et masque votre véritable emplacement et votre fournisseur de services.

C’est particulièrement important si vous utilisez souvent le Wi-Fi public, car un VPN empêchera les pirates, les fouineurs ou un opérateur de hotspot douteux de voir votre trafic et de récupérer des informations sensibles comme des données financières.

L’utilisation quotidienne d’un VPN peut également offrir une certaine mesure d’anonymat, car les recherches sur Internet et les visites de sites sont moins facilement liées à votre profil (c’est-à-dire l’adresse unique de votre ordinateur). Vous ne souhaitez peut-être pas, par exemple, que les recherches sur une maladie soient utilisées dans une publicité ciblée.

Deux de nos préférés sont NordVPN et ExpressVPN.

5. Activez l’authentification à deux facteurs pour vos comptes

En ce qui concerne les fonctions de haute sécurité gratuites, l’authentification à deux facteurs (2FA) est une évidence. Elle ajoute une couche de protection supplémentaire contre les pirates en exigeant un code ou une approbation supplémentaire en plus d’un mot de passe potentiellement craquable.

Pourtant, l’année dernière, moins de dix pour cent des utilisateurs de Gmail avaient mis en œuvre la 2FA, ce qui signifie que même les personnes relativement averties en matière de technologie n’utilisaient pas cette fonction de sécurité. De plus, ceux qui l’ont fait ont souvent choisi le SMS comme deuxième facteur (un message texte contenant un code unique est envoyé au téléphone de l’utilisateur). Cependant, cette méthode particulière n’est plus considérée comme sûre. Les pirates informatiques ont réussi à intercepter de tels messages, comme cela s’est produit l’année dernière lors de l’effraction du système Reddit. Dans d’autres cas, de véritables SMS à deux facteurs ont été suivis de messages de phishing qui demandaient aux utilisateurs de répondre avec le code qu’ils venaient de recevoir.

Une méthode plus sûre consiste à télécharger une application d’authentification (telle que Google Authenticator (Android/iOS) ou Microsoft Authenticator (Android/iOS) qui peut être relié à des dizaines de comptes, tels que Google, LastPass, Twitter et bien d’autres encore. L’application génère ensuite des codes à deux facteurs sensibles au temps, à saisir avec votre mot de passe. Vous pouvez même demander une clé physique à deux facteurs, telle que la Yubikey (50 dollars, prix à vérifier sur Amazon), qui peut générer des codes uniques et offrir une connexion sans mot de passe pour les comptes Microsoft.

6. Désencombrez votre technologie

Se débarrasser des fichiers en double, des exécutables de programmes inutiles et d’autres fragments d’utilisation quotidienne peut accélérer un vieil ordinateur portable, alors armez-vous de notre guide pour nettoyer votre ordinateur et y entrer. Cela vaut aussi pour votre smartphone. Si votre smartphone a ralenti, un nettoyage en profondeur de sa mémoire pourrait vous permettre de tenir jusqu’à votre prochaine mise à niveau. Il y a de fortes chances que vous y trouviez des dizaines de photos dont vous n’avez pas besoin et des applications que vous n’utilisez jamais, alors faites-vous supprimer.

Bonus : la suppression des applications inutilisées améliore la sécurité et la confidentialité en supprimant les zones potentielles de fuites de données ou de piratage, d’autant plus que les applications sous-utilisées ont tendance à être négligées lorsque vous installez ces mises à jour logicielles pour corriger les bogues et les vulnérabilités.

7. Utiliser Amazon de manière plus éthique

En tant qu’abonné de longue date à Prime, je connais bien les avantages d’une livraison en deux jours, le lendemain et, parfois, en deux heures. À plusieurs reprises, j’ai compensé une mauvaise planification en achetant des cadeaux d’anniversaire sur Amazon – mais alors que le grand A annonce ses deuxième et troisième sièges américains d’un seul coup, je suis confronté à la réalité de cette commodité : des véhicules de livraison express qui encombrent les centres-villes et augmentent les émissions, souvent à moitié vides parce que les entreprises n’ont pas le temps de regrouper d’autres commandes – ce qui met aussi plus de camions dans les rues.

S’il serait bien de se résoudre à n’acheter que dans les magasins locaux, une solution plus réaliste serait peut-être de choisir une livraison en trois à cinq jours lorsque l’arrivée instantanée d’un colis n’est pas absolument nécessaire. Bonus : Amazon récompense ce choix plus durable par diverses offres de crédit, notamment un crédit d’un dollar pour les livres Kindle et les livres audio.

8. Débrancher plus souvent

Selon une étude de Nielsen de 2018, les adultes américains passent plus de 11 heures par jour à écouter, regarder, lire et interagir avec les médias. Sur ces 11 heures, 3 heures et 48 minutes sont passées sur des ordinateurs, des smartphones et des tablettes. La lumière bleue émise par nos appareils est particulièrement dommageable, raccourcissant la durée et la qualité du sommeil, selon une nouvelle étude menée à l’Université de Haïfa et publiée dans la revue Chronobiology International.

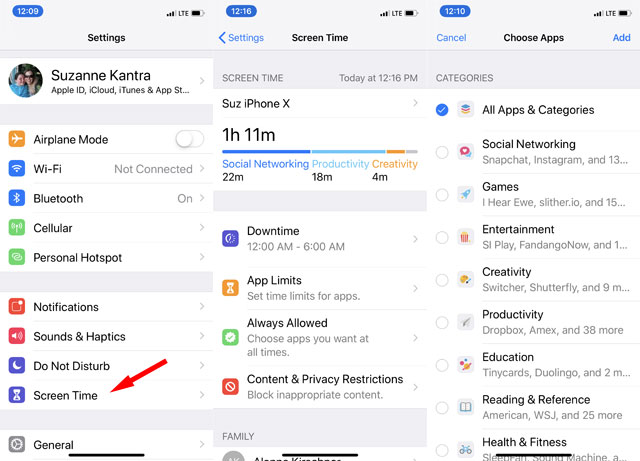

Profitez donc de Screen Time d’Apple (disponible dans les paramètres pour iOS 12) et de Digital Wellbeing de Google (inclus dans Android Pie, et gratuit sur Google Play pour les versions antérieures d’Android) pour prendre conscience du temps que vous passez sur vos appareils et fixer des limites de temps. Vous pouvez également utiliser les applications pour vous rappeler de débrancher votre appareil la nuit grâce au mode « Wind Down » pour le bien-être numérique et « Downtime for Screen Time ».

9. Lire les conditions générales

En gardant un œil sur les conditions d’utilisation des nouveaux comptes et des comptes existants, vous pouvez décider si vous êtes satisfait de continuer à utiliser un service – et lorsque vous installez de nouvelles applications ou créez de nouveaux comptes, cela vous aide à comprendre la quantité d’informations que vous donnez réellement.

Depuis l’entrée en vigueur l’année dernière du règlement général sur la protection des données (GDPR) en Europe, de nombreux sites américains ayant un public européen ont également dû prendre des mesures pour se conformer à cette législation novatrice sur la manière dont les entreprises doivent traiter les données des utilisateurs.

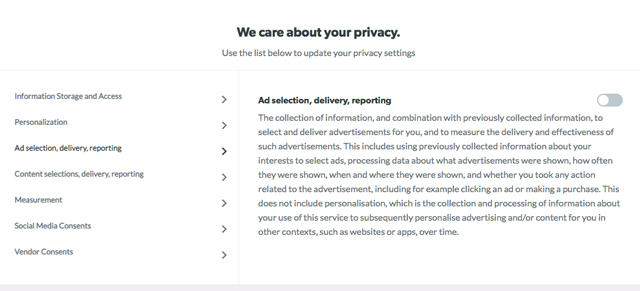

Vous connaissez sans doute les écrans de consentement que présentent aujourd’hui de nombreux sites, qui affichent les différents trackers qui enregistrent les données des visiteurs. Il vaut la peine de lire ces écrans avant de cliquer sur « accepter ». Par exemple, vous pouvez désactiver les traqueurs de publicité de courtiers en données dont vous n’avez jamais entendu parler, mais autoriser les traqueurs pour la recommandation de contenu.

En effet, les sites les plus réputés ont tendance à offrir à leurs visiteurs un moyen facile de rejeter tous les trackers sauf ceux qui sont nécessaires (comme par exemple maintenir les articles de votre panier pendant que vous les recherchez) – et à l’inverse, beaucoup trop de sites font semblant de respecter l’esprit de la GDPR en affichant une liste de centaines de trackers publicitaires tiers qui doivent être rejetés un par un. S’il n’est pas nécessaire de visiter ces sites – et si vous ne souhaitez pas passer cinq minutes à décocher plus de 400 cases (ce que j’ai fait, pour marquer un point) – vous préférerez peut-être envisager de « dépenser » vos clics sur des sites qui font un meilleur effort pour être transparents et, oui, honorables dans le traitement de vos informations.

Les législateurs discutant de la possibilité d’une version américaine du GDPR, les jours des entreprises qui s’emparent de données personnelles pourraient être comptés – et nous pouvons contribuer à créer ce précédent en choisissant, dans la mesure du possible, la manière dont nous acceptons que nos données soient utilisées.

[image credit: 2019 loading concept via BigStockPhoto].