Vous êtes-vous demandé comment Linux gère efficacement un environnement multi-utilisateurs ? Dans cet article, nous expliquons comment Linux stocke et gère les mots de passe et les connexions des utilisateurs.

Contenu

Exploration du fichier /etc/passwd

Lorsqu’un utilisateur saisit un nom d’utilisateur et un mot de passe, Linux vérifie le mot de passe saisi par rapport à une entrée dans plusieurs fichiers du répertoire « /etc ».

Le « /etc/passwd » est l’un des fichiers les plus importants qui stocke les détails de l’utilisateur.

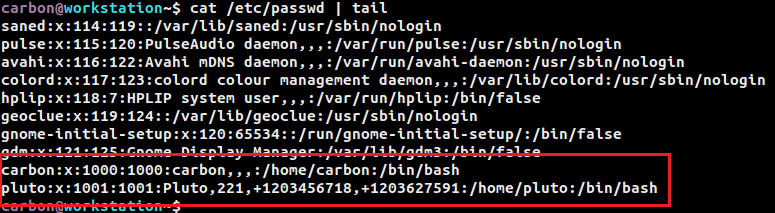

La dernière entrée de ce fichier correspond aux utilisateurs « carbone ». Il existe plusieurs champs d’information séparés par des deux-points (:).

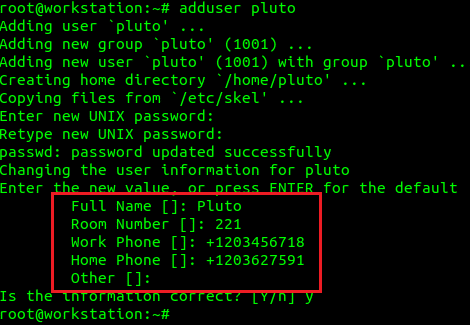

Créons un autre utilisateur pour lequel des numéros de téléphone ont été enregistrés. L’utilisateur « pluto » est ajouté au système à l’aide de la commande adduser.

En regardant à nouveau le fichier « etc/passwd », nous pouvons afficher les informations complètes pour l’utilisateur « pluto ». Le champ qui contient une liste de noms complets et de numéros séparés par des virgules est appelé « champ GECOS ».

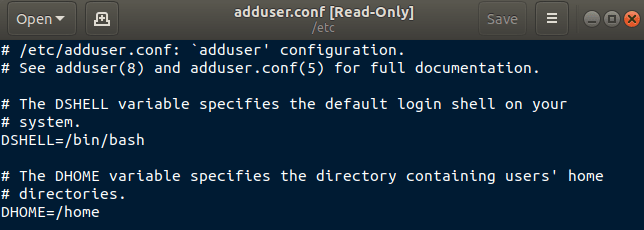

Chaque fois qu’un utilisateur est créé, les valeurs du répertoire personnel et du shell par défaut qui doivent être assignés sont spécifiées dans le fichier « /etc/adduser.conf ».

Les ID utilisateur pour les utilisateurs créés commencent à partir de 1000 et vont jusqu’à 59999.

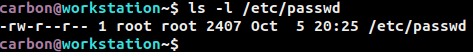

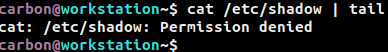

L’utilisateur « carbon » a pu visualiser les entrées du fichier « /etc/passwd » simplement en utilisant la commande cat. Jetons un coup d’œil à ses autorisations.

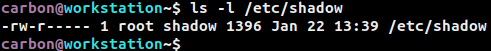

Seul l’utilisateur « root » peut écrire dans le fichier. Les autres utilisateurs ne peuvent que lire le fichier. Étant donné que ce fichier est lisible par tout le monde, il n’est pas idéal de stocker les mots de passe ici. Au lieu de cela, il est stocké dans un autre fichier appelé « /etc/shadow ».

Exploration du fichier /etc/shadow

Essayons maintenant de visualiser le mot de passe stocké pour les utilisateurs « carbon » et « pluto » dans le fichier « /etc/shadow ».

En regardant les autorisations pour le fichier « /etc/shadow », nous pouvons voir que seul l’utilisateur « root » peut lire et écrire dans le fichier. De plus, seuls les membres du groupe « shadow » peuvent lire le fichier. En réalité, le groupe « shadow » est vide mais syntaxiquement requis pour ce fichier.

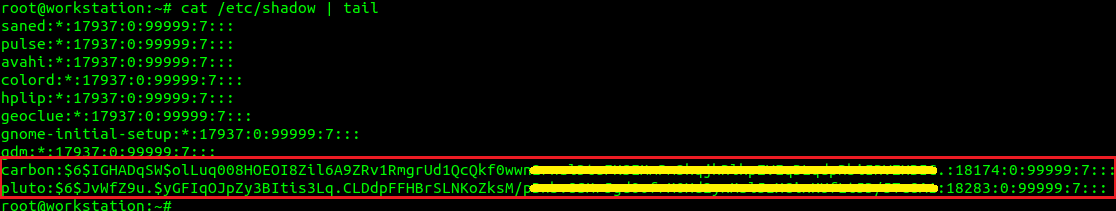

En vous connectant en tant que « root », nous pouvons afficher les dix dernières lignes de « /etc/shadow ». Pour chaque entrée dans « /etc/passwd », il y a une entrée correspondante dans ce fichier. Le format sera comme ceci :

Dans ce fichier également, chaque entrée a plusieurs champs séparés par des deux-points (:). Décryptons l’entrée de l’utilisateur « pluto ».

Traitons le contenu de ce champ. Le symbole $ est utilisé comme délimiteur pour séparer trois champs.

La valeur de hachage résultante est stockée en tant que mot de passe crypté pour un utilisateur. La valeur du sel est unique pour chaque utilisateur. Même si deux utilisateurs ont le même mot de passe en clair, l’utilisation d’un sel unique générerait une valeur de hachage unique.

Après les champs restants de cette entrée,

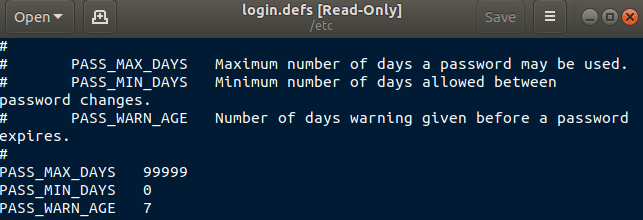

On dit que les sept derniers champs relatifs à la validité du mot de passe contiennent des informations sur la « Politique de vieillissement des mots de passe ».

Les valeurs par défaut correspondant à « Password Aging Policy » sont spécifiées dans le fichier « /etc/login.defs ». Ces valeurs peuvent être modifiées pour un utilisateur à l’aide de la commande change.

Qu’en est-il des informations de groupe ?

Les informations utilisateur et les mots de passe sont stockés dans les fichiers « /etc/passwd » et « /etc/shadow ». De même, les informations de groupe sont stockées dans le fichier « /etc/group ».

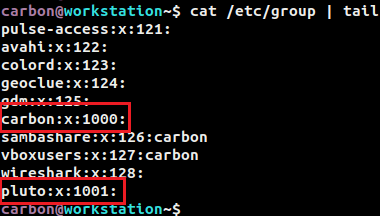

Les groupes appartenant aux utilisateurs « carbone » et « pluton » sont mis en évidence ci-dessus. Lorsqu’un utilisateur est créé sous Linux, cet utilisateur est immédiatement affecté à un groupe portant le même nom que le nom d’utilisateur.

Les membres d’un groupe peuvent également partager un mot de passe de groupe pour les activités liées au groupe. La valeur de x indique que les informations de mot de passe pour ce groupe se trouveraient dans le fichier « /etc/gshadow ».

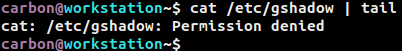

Cependant, l’accès à « /etc/gshadow » est limité à l’utilisateur « root ».

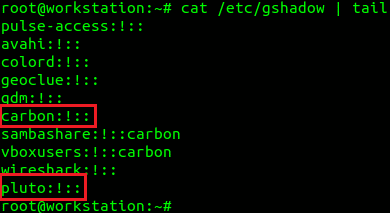

L’utilisateur « root » peut afficher les entrées de « /etc/gshadow », qui est similaire à « /etc/shadow ». En regardant l’entrée du groupe « carbone », nous pouvons voir que le deuxième champ a une valeur de !, ce qui indique qu’il n’existe pas de mot de passe pour ce groupe.

Mettre tous ensemble

Lorsqu’un utilisateur souhaite se connecter, le hachage du mot de passe saisi est trouvé en utilisant la valeur salt de cet utilisateur dans « /etc/shadow ». Ensuite, il est comparé au hachage stocké. Si les valeurs correspondent, l’utilisateur obtient l’accès.

En rapport:

Cet article est-il utile ? Oui Non