Les vers, les virus, les logiciels malveillants et le redoutable rootkit sont le fléau même de l’existence de chaque administrateur de serveur. Selon l’architecture, il peut y avoir de nombreuses options pour que le code ne s’occupe pas du bien à explorer dans les systèmes infectés, rassemblant des informations sensibles et/ou coûtant beaucoup d’argent aux organisations dans le processus.

Heureusement, vous n’avez pas besoin de brandir un drapeau de défaite face à de tels cyber-ennemis – les détecter sur votre serveur est possible, et il existe de nombreux outils pour vous aider à analyser votre serveur Linux à la recherche de logiciels malveillants et de rootkits. Mieux encore, bon nombre de ces outils sont gratuits.

Contenu

1. Palourde AV

Cet antivirus en ligne de commande est conçu pour s’intégrer étroitement aux serveurs de messagerie et est disponible pour tous les types de systèmes, y compris les principales distributions Linux telles que SuSE, Fedora et Ubuntu.

L’installation dans Ubuntu est aussi simple que d’exécuter la commande suivante :

Une fois installé, clamav peut être utilisé à partir d’un terminal pour passer au peigne fin l’ensemble du système et désinfecter tout fichier infecté. En plus de cela, Clam AV fournit également de puissants utilitaires d’analyse et de surveillance des ressources en temps réel.

Pour exécuter une analyse simple du système de fichiers de votre serveur, utilisez le code suivant à partir du répertoire racine :

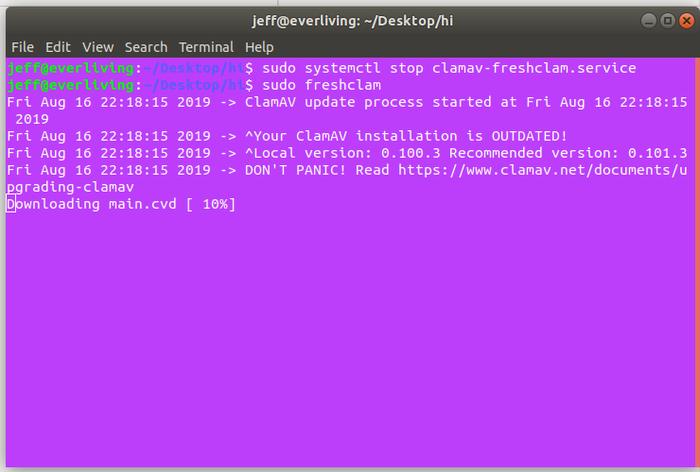

La commande ci-dessus demandera à Clam AV d’effectuer une analyse récursive (vérification des fichiers dans les fichiers) et d’imprimer uniquement les documents infectés sur le terminal. Gardez à l’esprit qu’avant d’exécuter ce code, vous devrez laisser à Clam AV suffisamment de temps pour installer sa base de données de signatures de virus sur votre machine. Pour garder un œil sur ce processus, vous pouvez annuler le service et le redémarrer manuellement avec le code suivant :

suivie par:

Pour supprimer automatiquement les fichiers infectés du système lors d’une analyse, utilisez le code suivant. (Attention à cette option !) :

2. chkrootkit

Cet outil exécute un certain nombre de tests pour détecter les modules de noyau chargeables malveillants, les vers et les rootkits complets.

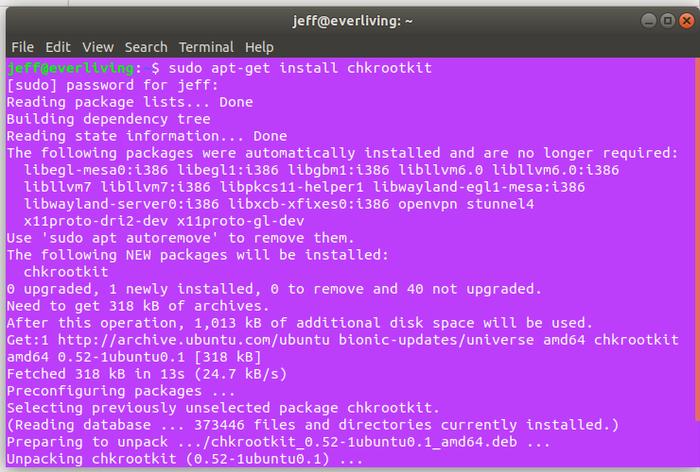

Pour Ubuntu, cet outil est disponible à partir du référentiel officiel. Utilisez le code suivant pour l’installer :

Contrairement à Clam AV, chkrootkit est un outil passif et manque de fonctionnalités pour agir sur les menaces détectées. Tout ce qui est suspect dans le système de fichiers de votre serveur devra être recherché et supprimé manuellement, alors gardez une copie de sa sortie pour référence ultérieure.

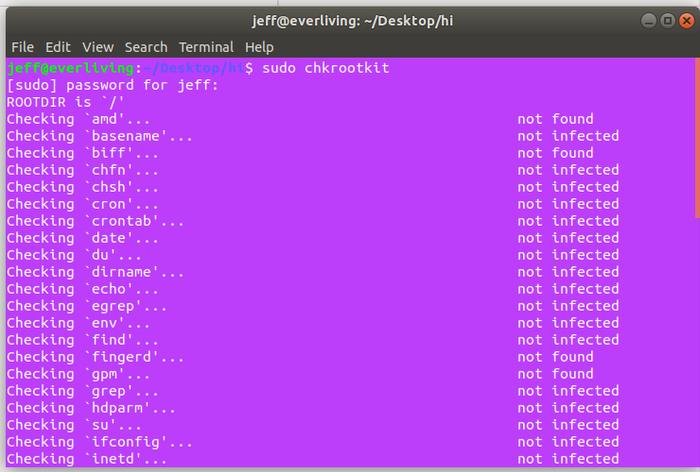

Pour exécuter cet outil, utilisez la commande suivante :

La liste que chkrootkit vous donne est un bon point de départ pour d’autres diagnostics.

3.AIDE

Le nom de cet outil est un acronyme qui signifie « Advanced Intrusion Detection Environment » – un remplacement totalement gratuit pour un outil similaire appelé Tripwire.

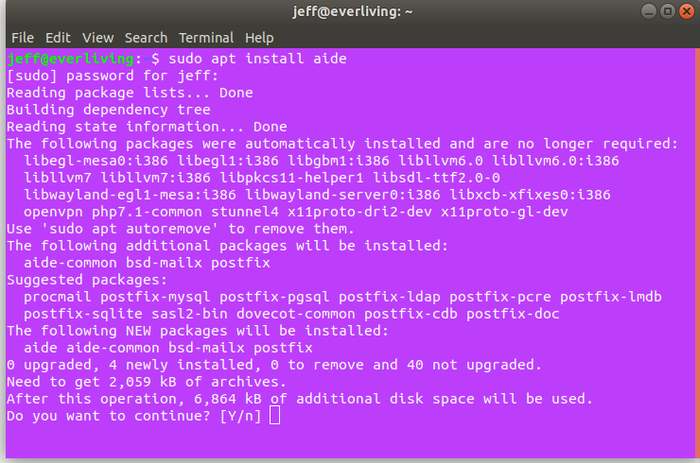

AIDE vous permet de garder un œil sur les fichiers de votre système pour savoir quand et comment ils sont modifiés ou autrement consultés. Cet outil est facilement installable à partir des référentiels officiels d’Ubuntu avec apt.

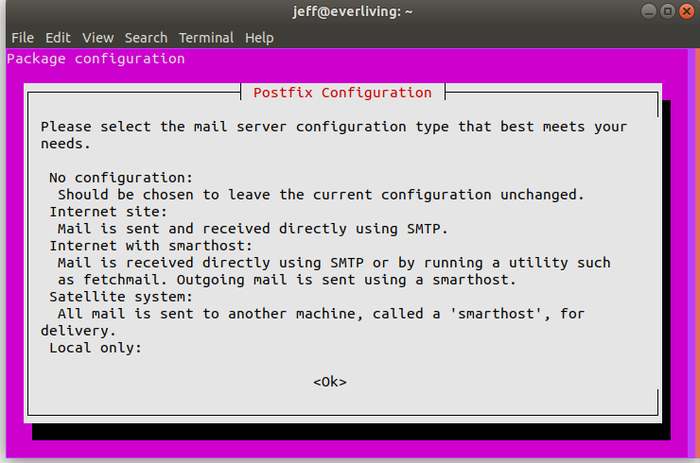

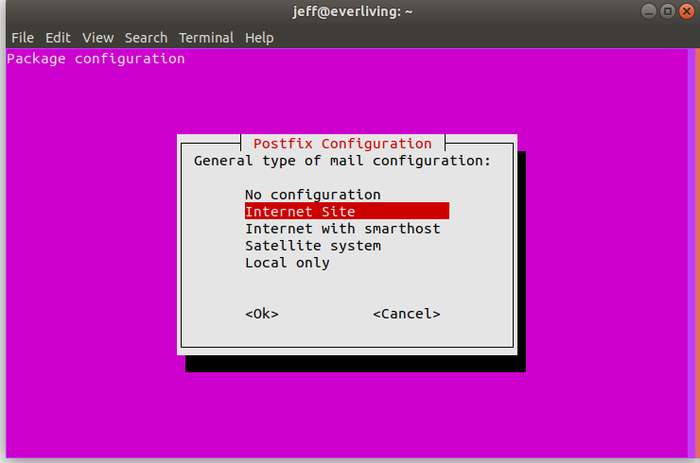

Pour terminer le processus d’installation, vous devrez configurer Postfix via les options qui vous sont présentées. Pour les parcourir, vous pouvez utiliser la touche Tab ou les boutons fléchés, puis appuyer sur Entrée sur l’option souhaitée. Postfix est utilisé pour envoyer des informations à votre adresse e-mail selon un calendrier que vous pouvez contrôler.

La configuration d’AIDE nécessite un peu de manipulation de fichiers. Vous devrez gérer les fichiers aux emplacements suivants :

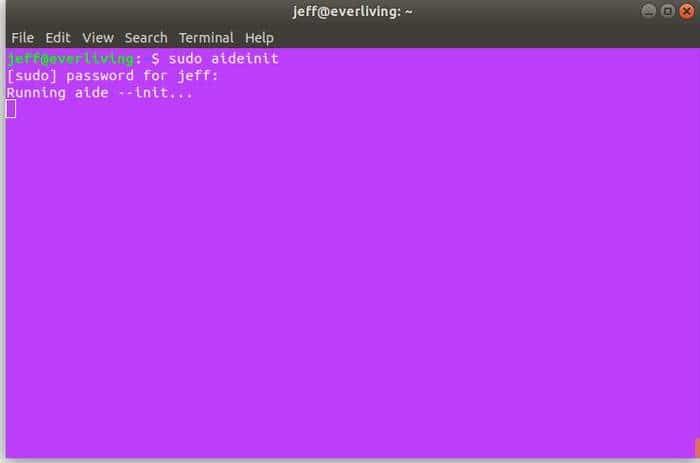

Tout d’abord, nous allons créer la base de données et les fichiers de configuration en exécutant la commande suivante :

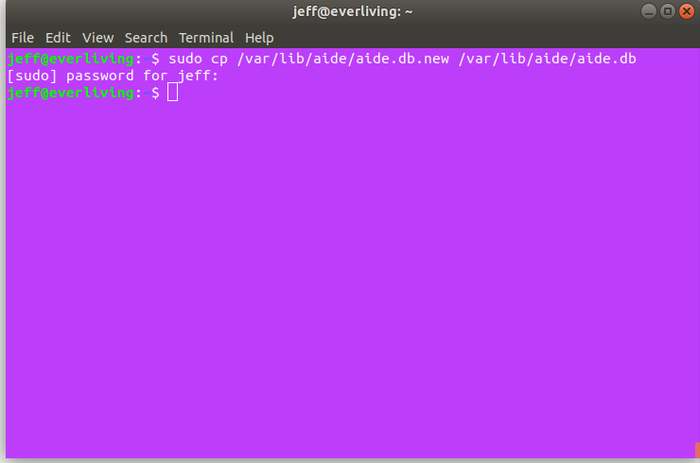

Une fois terminé, ce processus place la base de données et les fichiers de configuration qu’il génère dans « /var/lib/aide/ » sous les noms « aide.db.new » et « aide.conf.autogenerated ». Les deux doivent être copiés en tant que « aide.db » et « aide.conf », respectivement, pour fonctionner correctement.

Faire une copie du fichier de base de données avec un nouveau nom est facile avec le code suivant :

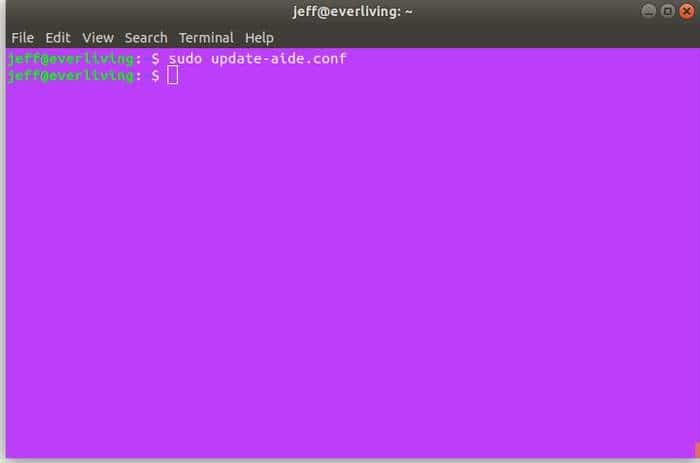

Avant de renommer et de copier le fichier de configuration, mettez-le à jour avec la commande suivante :

Une fois que vous avez mis à jour le fichier de configuration, copiez-le dans le bon dossier avec la commande suivante :

AIDE devrait maintenant être fonctionnel sur votre serveur et surveiller activement la représentation HASHED de votre système de fichiers qu’il a généré.

AIDE peut être configuré pour exclure des dossiers, s’exécuter périodiquement et plus encore en modifiant son fichier de configuration, mais la commande suivante suffit pour voir la sortie de votre système :

AIDE est plus efficace lorsque sa configuration est accessible à partir d’un emplacement en lecture seule, car les rootkits pourraient permettre aux attaquants de modifier le fichier. Envisagez de mettre en œuvre une telle configuration pour des résultats optimaux.

Les outils couverts dans cet article devraient vous aider à analyser votre serveur Linux à la recherche de logiciels malveillants et de rootkits à l’aide de diverses techniques. Les rootkits sont les menaces numériques les plus difficiles à combattre, mais ils peuvent être évités avec une diligence appropriée.

Cet article est-il utile ? Oui Non