Mise à jour : 04/02/2019 par Lojiciels.com

Après avoir téléchargé et installé la dernière version de Trend Micro HijackThis, ouvrez le fichier. Si votre ordinateur ne peut pas ouvrir le programme, essayez de renommer le fichier en quelque chose d’autre (par exemple, sniper.exe) et exécutez-le à nouveau. Une fois ouvert, vous devriez voir un écran similaire à l’exemple illustré ci-dessous.

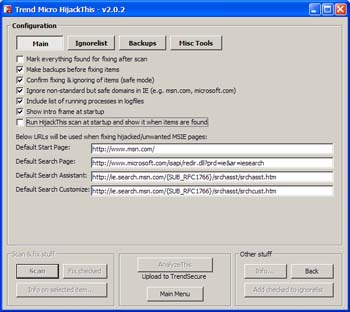

Cliquez sur le dernier bouton « Aucune des options ci-dessus, il suffit de lancer le programme » et sélectionnez le bouton « Config… ». Assurez-vous que les cases suivantes sont cochées.

- Faire des sauvegardes avant de réparer des éléments

- Confirmer la fixation et l’ignorance des éléments

- Ignorer les domaines non standard mais sûrs dans IE

- Inclure la liste des processus en cours dans les fichiers journaux

Une fois la vérification effectuée, cliquez sur le bouton Menu principal bouton.

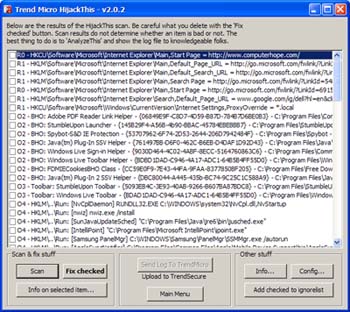

Ensuite, sélectionnez le premier bouton Effectuer une analyse du système et enregistrer un fichier journal pour lancer l’analyse du système. Une fois l’analyse terminée, vous verrez un écran similaire à l’exemple ci-dessous et une nouvelle fenêtre Bloc-notes affichant le nouveau journal HijackThis.

Si vous générez ce journal pour être analysé en ligne, copiez le journal complet dans le presse-papiers en appuyant sur Ctrl+A pour sélectionner tout le texte. Une fois mis en évidence, cliquez sur Modifier et Copier. Une fois fait, cela peut être collé dans une page de forum ou dans un outil HijackThis, tel que l’outil de processus Windows de Computer Hope.

Le fichier journal HijackThis est également enregistré sur votre ordinateur dans le répertoire par défaut « C:program filesTrend MicroHijackThis » et peut être joint à un message du forum ou envoyé à un autre utilisateur dans un e-mail pour être analysé.

Contenu

Comprendre les résultats

À première vue, les résultats peuvent sembler accablants, mais le journal contient toutes les informations et les emplacements potentiels où des logiciels malveillants peuvent attaquer votre ordinateur. Vous trouverez ci-dessous une brève description de chacune de ces sections pour une compréhension générale de ce qu’elles sont.

HijackThis est un utilitaire avancé qui peut apporter des modifications au registre et à d’autres fichiers système pouvant causer des problèmes informatiques supplémentaires. Assurez-vous que vous avez suivi les instructions ci-dessus, que vous faites des sauvegardes des modifications et que vous êtes familier avec ce qui est corrigé avant de corriger tout élément vérifié.

Sections R0 – R3

Les valeurs du registre Windows qui ont été créées et modifiées et qui se rapportent à votre navigateur Microsoft Internet Explorer. Souvent, les logiciels malveillants attaquent ces valeurs du registre pour modifier votre page d’accueil par défaut, votre page de recherche, etc. Vous trouverez ci-dessous un exemple de valeur R0.

R0 - HKCUSoftwareMicrosoftInternet ExplorerMain,Start Page = https://www.computerhope.com/

Sections F0 – F3

Un aperçu de tout ce qui est affiché et qui se charge à partir des fichiers system.ini ou win.ini.

Sections N1 – N4

Tout comme les sections R0-R3, ces sections font partie du fichier prefs.js qui concerne les navigateurs Netscape et Mozilla Firefox. Les sections N1-N4 doivent être attaquées pour modifier la page d’accueil par défaut, la page de recherche, etc.

Section O1

Cette section contiendra toutes les redirections de fichiers hôtes qui ont été faites vers le fichier hôte de Windows. Les redirections sont un autre type d’attaque qui redirige un nom de domaine vers une adresse IP différente. Par exemple, une attaque peut l’utiliser pour rediriger l’URL de votre banque vers un autre site afin de voler les informations de connexion. Vous trouverez ci-dessous un exemple de ligne O1.

O1 - Hosts: ::1 localhost

Section O2

Cette section contient tous les BHO’s Internet (Browser Helper Object) avec CLSID (inclus dans {}) installés sur l’ordinateur. Vous trouverez ci-dessous un exemple de ligne O2.

O2 - BHO: Adobe PDF Reader Link Helper - {06849E9F-C8D7-4D59-B87D-784B7D6BE0B3} - C:Program FilesCommon FilesAdobeAcrobatActiveXAcroIEHelper.dll

Section O3

Cette section allumera toutes les barres d’outils de Microsoft Internet Explorer qui sont installées sur l’ordinateur. Bien qu’il existe de nombreuses barres d’outils légitimes pour le navigateur, il existe également de nombreuses barres d’outils malveillantes et des barres d’outils installées par d’autres programmes que vous ne souhaitez peut-être pas. Vous trouverez ci-dessous un exemple de ligne O3.

O3 - Toolbar: StumbleUpon Toolbar - {5093EB4C-3E93-40AB-9266-B607BA87BDC8} - C:Program FilesStumbleUponStumbleUponIEBar.dll

Section O4

L’une des sections les plus fréquemment consultées, la section O4 contient tous les programmes qui se chargent automatiquement dans le registre Windows à chaque fois que l’ordinateur démarre. Vous trouverez ci-dessous un exemple de cette ligne.

O4 - HKLM..Run: [NvCplDaemon] RUNDLL32.EXE C:WINDOWSsystem32NvCpl.dll,NvStartup

Section O5

Cette section affiche toutes les icônes du panneau de configuration de Windows qui ont été désactivées lors de leur affichage. Certains logiciels malveillants peuvent désactiver le Panneau de configuration de Windows pour vous éviter de devoir résoudre les problèmes causés par le programme.

Section O6

Si certaines options de Microsoft Internet Explorer ont été désactivées par les politiques, elles doivent être corrigées.

Section O7

Cette section s’affiche si l’accès à l’éditeur de registre (regedit) a été désactivé. S’il est présent, il doit être corrigé.

Section O8

Toutes les fonctionnalités supplémentaires qui ont été ajoutées dans le menu du clic droit de Microsoft Internet Explorer s’affichent dans cette section. Vous trouverez ci-dessous un exemple de cette ligne.

O8 - Extra context menu item: &Windows Live Search - res://C:Program FilesWindows Live Toolbarmsntb.dll/search.htm.

Section O9

Tout bouton ou élément de menu supplémentaire qui a été ajouté à Microsoft Internet Explorer sera affiché ici. Vous trouverez ci-dessous un exemple de cette ligne.

O9 - Extra button: StumbleUpon - {75C9223A-409A-4795-A3CA-08DE6B075B4B} - C:Program FilesStumbleUponStumbleUponIEBar.dll.

Section O10

Cette section affiche les éventuels pirates de Windows Winsock. Bien que ces lignes puissent être corrigées à partir de HijackThis en raison de la façon dont Winsock fonctionne, nous suggérons d’utiliser LSP-Fix, un outil alternatif conçu pour corriger cette section, si elle est trouvée. Vous trouverez ci-dessous un exemple de cette ligne.

O10 - Unknown file in Winsock LSP: c:windowssystem32nwprovau.dll

Section O11

Affiche tout groupe supplémentaire qui a été ajouté à la section des options avancées de Microsoft Internet Explorer.

Section O12

Cette section affiche tous les plugins Microsoft Internet Explorer qui ont été installés sur l’ordinateur.

Section O13

Affiche toutes les modifications apportées au préfixe http:// par défaut de Microsoft Internet Explorer. Utilisé lorsqu’un utilisateur tape une adresse URL, mais n’ajoute pas le « http:// » devant.

Section O14

Cette section affiche tout changement dans la iereset.inf qui ont été faites. Ce fichier est utilisé lors de la restauration des paramètres de Microsoft Internet Explorer aux paramètres par défaut.

Section O15

Affiche tous les changements de la zone de confiance de Microsoft Internet Explorer. À moins que vous n’ayez ajouté ou reconnu cette section, nous vous suggérons de la réparer par le biais de HijackThis. Voici un exemple de ligne O15.

O15 - Trusted Zone: http://www.partypoker.com

Section O16

Affiche tous les objets ActiveX de Microsoft Internet Explorer. Vous trouverez ci-dessous un exemple de cette ligne.

O16 - DPF: {0CCA191D-13A6-4E29-B746-314DEE697D83} (Facebook Photo Uploader 5) - http://upload.facebook.com/controls/FacebookPhotoUploader5.cab.

Section O17

Cette section affiche les éventuels détournements de DNS et de domaines. Vous trouverez ci-dessous un exemple de cette ligne.

O17 - HKLMSystemCCSServicesTcpip..{F30B90D7-A542-4DAD-A7EF-4FF23D23587B}: Nameserver = 203.23.236.66 203.23.236.69.

Section O18

Les éventuels pirates de protocole seront montrés ici. Si cette section est vue, il est recommandé qu’elle soit corrigée par HijackThis.

O18 - Protocol: sacore - {5513F07E-936B-4E52-9B00-067394E91CC5} - c:PROGRA~1mcafeeSITEAD~1mcieplg.dll.

Section O19

Cette section affiche toutes les modifications apportées aux feuilles de style CSS. A moins que vous n’utilisiez une feuille de style personnalisée, il est recommandé d’utiliser HijackThis pour corriger cette section.

Section O20

Dans cette section, tout ce qui est chargé via APPInit_DLL ou Winlogon est affiché dans cette section. Vous trouverez ci-dessous un exemple de chacune de ces lignes.

O20 - AppInit_DLLs: avgrsstx.dll

O20 - Winlogon Notify: !SASWinLogon - C:Program FilesSUPERAntiSpywareSASWINLO.DLL.

Section O21

Tout ce qui se charge dans la clé de registre SSODL (ShellServiceObjectDelayLoad) de Windows sera affiché dans cette section.

Section O22

Cette section montre toutes les clés de registre de Windows exécutées automatiquement par SharedTaskScheduler. Vous trouverez ci-dessous un exemple de cette ligne.

O22 - SharedTaskScheduler: Windows DreamScene - {E31004D1-A431-41B8-826F-E902F9D95C81} - C:WindowsSystem32DreamScene.dll.

Section O23

Dans cette section, tous les services de démarrage de Windows XP, NT, 2000, 2003 et Vista sont présentés. Vous trouverez ci-dessous un exemple de cette ligne.

O23 - Service: AVG8 E-mail Scanner (avg8emc) - AVG Technologies CZ, s.r.o. - C:PROGRA~1AVGAVG8avgemc.exe.

Section O24

Enfin, la section O24 comprend tous les composants de Microsoft Windows Active Desktop qui sont installés sur l’ordinateur. À moins que vous n’utilisiez Active Desktop ou que vous en reconnaissiez le nom, nous vous suggérons de les réparer également. Vous trouverez ci-dessous un exemple de cette ligne.

O24 - Desktop Component 1: (no name) - http://mbox.personals.yahoo.com/mbox/mboxlist.