nmap est un outil d’analyse réseau qui peut être utilisé pour une grande variété de tâches de découverte de réseau, notamment l’analyse des ports, l’énumération des services et l’empreinte digitale du système d’exploitation.

Pour installer nmap sur Ubuntu ou Raspbian, utilisez :

Pour les versions Linux qui utilisent yum, comme Fedora, exécutez ceci en tant que root :

L’appel le plus simple consiste simplement à fournir un nom d’hôte ou une adresse IP d’une machine que vous souhaitez analyser. nmap va alors scanner la machine pour voir quels ports sont ouverts. Par example:

Toutes les connexions TCP/IP utilisent un numéro de port pour identifier de manière unique chaque service réseau. Par exemple, les connexions de navigateur Web sont établies sur le port 80 ; les emails sont envoyés sur le port 25 et téléchargés sur le port 110 ; les connexions shell sécurisées sont établies sur le port 22 ; etc. Lorsque nmap effectue une analyse des ports, il indique quels ports sont ouverts et capables de recevoir des connexions. À son tour, cela indique quels services s’exécutent sur la machine distante.

D’un point de vue sécurité, moins il y a de services qui s’exécutent sur un hôte, plus il est sécurisé. C’est parce qu’il y a moins de « trous » qu’un attaquant peut utiliser pour essayer d’accéder à la machine. C’est également un moyen utile d’effectuer une vérification préliminaire pour voir si un service est en cours d’exécution (et accepte les connexions). Une analyse rapide de mon serveur Ubuntu ressemble à ceci :

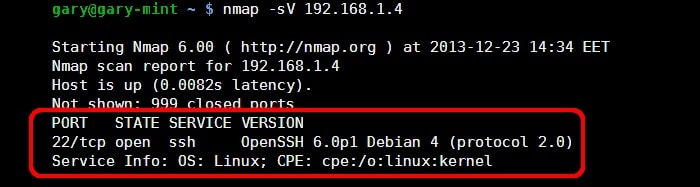

Pour découvrir quel logiciel fournit le serveur derrière chacun des ports ouverts, utilisez l’option -sV :

Voici les résultats d’un Raspberry Pi :

nmap a correctement découvert que le serveur OpenSSH est utilisé pour fournir un service SSH sur le Pi. L’outil note également que le Pi exécute Linux !

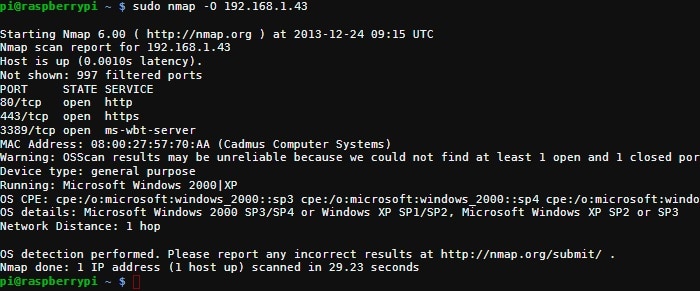

nmap est capable d’effectuer une détection avancée du système d’exploitation à l’aide de l’option -O. Pour la détection du système d’exploitation, nmap doit être exécuté avec les privilèges root. Pour Ubuntu et Raspbian :

Voici le résultat d’une analyse effectuée sur une machine Windows XP :

Si vous souhaitez analyser plus d’un hôte à la fois, nmap vous permet de spécifier plusieurs adresses ou d’utiliser des plages d’adresses. Pour analyser plus d’un hôte, ajoutez simplement des adresses supplémentaires à la liste des paramètres (chacune étant séparée par un ESPACE). Par exemple, pour rechercher des ports ouverts sur 192.168.1.1, 192.168.1.4 et 192.168.1.43, utilisez :

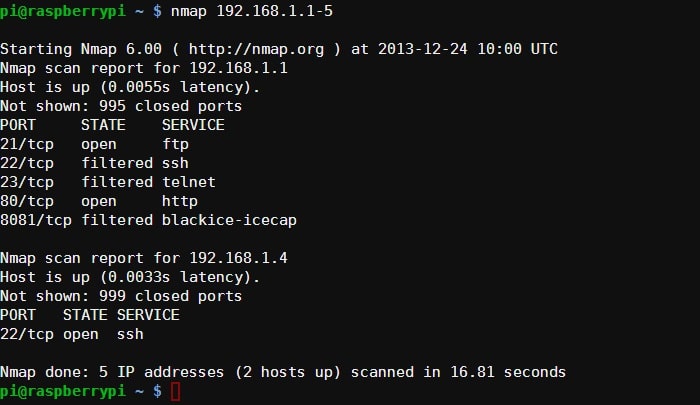

Pour spécifier une plage d’adresses, utilisez le symbole tiret. Par exemple, pour analyser les cinq premiers hôtes de votre réseau, vous pouvez utiliser :

La sortie ressemblerait à ceci :

Le premier hôte trouvé est le routeur fourni par mon fournisseur d’accès Internet (sur l’adresse 192.168.1.1) et le second est mon Raspberry Pi (sur 192.168.1.4).

Livre de recettes et résumé

Bien que nmap soit simple à utiliser, il offre une gamme de fonctionnalités avancées. La prochaine partie de cette série abordera certaines des utilisations les plus avancées, mais en terminant, voici une courte liste d’autres commandes qui pourraient vous être utiles :

Pour vérifier si un port spécifique est ouvert, utilisez -p suivi du numéro de port ou du nom du port, par exemple :

Il peut être combiné avec l’indicateur -sV pour déterminer la version du logiciel attaché à ce port :

Pour découvrir quels hôtes sont actifs sur votre réseau, utilisez l’indicateur -sn. Cela va simplement envoyer un ping aux hôtes spécifiés dans la plage d’adresses. Par example:

En guise de dernier mot d’avertissement, n’exécutez pas d’analyses sur des hôtes que vous ne contrôlez pas ou que vous n’êtes pas autorisé à analyser. Une analyse excessive peut être interprétée comme une attaque ou pourrait perturber inutilement les services.

Crédit image : Fiber Network Server par BigStockPhoto

Cet article est-il utile ? Oui Non